一 : 差异化优势不再,OPPO将走向何方?

在国产手机厂商中,OPPO不是巨头,它一直本分而独立的生存着,不紧不慢的壮大着。进入4G时代以来,运营商策略发生变化,互联网渠道力量快速增强,市场环境更加复杂多变,手机厂商纷纷转型,寻找新的模式。于是,OPPO模式被放到了聚光灯下,拆解分析。

一、OPPO是成功的,表现为:成长性良好、盈利性领先。OPPO的成功源于品牌、设计、价格、渠道层面的扬长避短,走差异化之路。

我们通过市场份额的变化来判断手机厂商的成长性。小米的市场份额变化最大,有目共睹,这里不表。2013年以来,国内手机市场有增速放缓趋势,这种大背景下,OPPO市场份额保持攀升,较为突出。根据易观国际公布的数据,从2013年Q1到2014年Q2,传统手机厂商中,中华酷联的市场份额均有一定下滑或者出现下滑趋势,而OPPO一直呈上升趋势,已经超过中兴。

在4G手机市场, OPPO的表现也很出色,市场份额与酷派是伯仲之争。调研发现,在中国移动4G市场上,7、8月OPPO的销量份额连续两次问鼎第一,而中国移动4G市场占整体市场的九成以上。

国产手机厂商中,OPPO的盈利性领先是公开的秘密。除联想、酷派上市外,多数国产手机厂商并未上市,无法从财务报表获得确切利润,但可以从一些业内人士的预估中,了解利润情况。今年年初,市场研究公司iSuppli中国研究总监王阳曾在其微博上透露:2013年,利润排名前三的是小米(30元)、OPPO(26亿元)、VIVO(20亿元)。联想直至2013 财年的第三季度财报,手机部门才开始由亏转盈;酷派2013年利润2.8亿元。

OPPO的成功源于其差异化策略,在今年年初易观国际发布的2013年中国智能手机市场实力矩阵报告中,被表述为“补位者”。

OPPO的差异化主要体现在品牌、设计、价格、渠道层面。对于手机市场来说,差异化策略在战略上已经被证明是捷径,在战术上显得成长缓慢、风险重重,以前一直是手机巨头们不看好、不想做的,这使得OPPO有效避开了手机巨头的激烈竞争,甚至在一些领域形成了垄断性优势。

1、品牌差异化:OPPO是最早做品牌定位,并进行大规模品牌宣传的。OPPO的目标用户年轻、追求时尚、女性偏多。所以,OPPO注重拍照与影像,并于2011年开始,OPPO重金聘请宋慧乔、莱昂纳多等拍摄广告,在热门娱乐节目及影视上大笔投入,如抢占湖南卫视《快乐大本营》、《天天向上》,江苏卫视《非诚勿扰》,东方卫视《中国达人秀》等等,OPPO努力为其用户群贴上“国际范”、"时尚范"的标签。华为、联想等手机厂商,直到2013年才开始加大品牌建设力度。

2、设计差异化:确切的说,比拼参数,OPPO难敌中华酷联。同时,OPPO的用户群对参数也不是很敏感。于是在谈产品的时候,OPPO总是更多强调外观设计和用户体验。据传在OPPO掌门人陈明永所用PPT模板页眉上,有这样一句话警示自己:我们一直不重视用户体验,始终把产品朝不方便用户使用的方向做。OPPO将产品设计外包给总部位于荷兰的设计公司Studio Dumbar,并加大在用户体验方面的市场调研,面向用户设计产品。

3、价格差异化:在运营商话语权主导下,国内手机市场呈现两头大中间小的M型态势。高端产品4000元以上以苹果、三星为主,中华酷联等传统手机厂商在1500元以下中低端展开激烈争斗,而中间是OPPO、VIVO、金立等。据ZDC统计,2013年,中兴手机均价844元,华为均价1386元,酷派均价814元,联想均价851元;OPPO的均价是2490元。前四者2013年销量份额都在TOP5。销量大户们在中端市场的缺位,减轻了OPPO的发展压力。

4、渠道差异化:中华酷联等以运营商渠道为主,小米等以互联网渠道为主,OPPO以社会渠道为主,采取厂商渠道一体化模式。运营商渠道竞争最大,同时也容易产生销售规模。OPPO在2008年才开始做手机,起步较晚,无缘运营商渠道。在这种情况下,OPPO扬长避短,专注于其他手机厂商不愿做的社会渠道,以参股方式,加大的渠道的忠诚度,尤其是在二三线城市的深耕,使得OPPO高利润成为可能。

二、差异化优势受到挑战,OPPO开始进行转型。未来一年左右,中华酷联发力不足,威胁主要在战略层面,OPPO依然受宠。长期来看,OPPO面对全方位的竞争,要补的课还很多。

2011年进军智能手机市场时,陈明永曾向外表示:我感觉已经到了有今天没明天的日子。在这种危机意识之下,OPPO抓住了2012年智能手机替换功能手机的机遇。进入4G时代以来,OPPO的决策依然果断,转型动作快速。

1、转型背景:手机市场环境发生巨大变化

其一,国内手机市场增速放缓,增量空间有限,全面进入换机时代。在换机潮中,鉴于运营商资源撬动和用户需求,4G概念发挥重要的作用,抓住4G大潮的厂商,会取得阶段性胜利。

其二,运营商终端补贴策略生变,减少补贴额度,更加关注用户,试图用更少的资源获得更大的价值。带来两大变化,一是运营商渠道份额减少,逼迫运营商合作品牌厂商加大社会渠道及电商渠道的拓展。二是厂商渠道一体化的厂商将受宠,获得大量的渠道酬金。

其三,传统社会渠道短期内产生新的活力,获得更多的重视。天音、爱施德、迪信通等结合申请虚拟运营商牌照、通过B2B、B2C平台以及移动互联网业务,积极转型。

其四,硬件免费、通过软件和服务获得交叉补贴的模式露出头角。尤其是互联网企业进军手机市场,往往采用这种方式,形成了另外一种定制模式,减少用户消费,同时推广相关业务。

2、手机厂商纷纷进行转型,OPPO的差异化优势逐步消失

一是手机产品设计从关注产品配置本身转向关注用户体验,更加注重用户参与。包括大力发展自己的ROM及UI,通过网站或者线下进行规模化或者抽样化的C2B定制研发。参数依然在比拼,但谈情怀的更多了。

二是国际厂商在国内势力减弱,国产手机厂商纷纷推出精品策略,在价位段上的布局纷纷上扬。如华为推出的重点旗舰产品荣耀6、Ascend P7、Mate 7均布局在2000-4000元之间,其中P7销量目标1千万部。酷派、联想、中兴陆续削减产品款数,推出专门的中高端品牌。

三是手机巨头进行多渠道布局,降低运营商渠道比例,拓展社会渠道、电商渠道是重点。联想撬动PC渠道,与运营商合作,力推渠道下沉。酷派模仿OPPO模式,通过参股与渠道达成利益共同体,提升社会渠道销售积极性和占比。华为今年年底将建设1万个销售门店和柜台。中兴明年社会渠道销售占比目标为50%。

四是线上造势控节奏、线上销售出规模的模式广泛应用。这一模式由小米引领,华为荣耀、酷派大神、魅族等纷纷效仿,获得良好效果。

五是国产手机厂商大规模出海,探寻新的市场空间。出海多以与运营商合作起步,再拓展突出自己的品牌。

3、OPPO的全面布局与短板

产品品牌与设计在各手机厂商中受到重视,社会渠道面临围攻,电商渠道尚未起量,海外市场拓展不明显,OPPO的差异化优势渐失。我的判断是:中华酷联正处在转型起步发力期,对OPPO有战略上的威胁,但真正的冲击,短期内还不明显。长期来看,OPPO一直以来赖以生存的差异化优势,也将不再。围攻之下,OPPO需要寻找更多的增量市场。

OPPO进行了全方位的布局,但机会与挑战并存:

第一,快速转型4G,拉长产品线布局,扩展产品类型。

OPPO转型4G比较坚决。13年12月底提出转型4G策略:3G新品停止研发、压缩生产、减少通路库存,整个出货均以4G产品为主。即使要在4G弯道超车的酷派,也是在14年下半年才全部转向4G。这一次判断,OPPO将赌注压在了运营商上,尤其是中国移动,也是这一次押注,让OPPO在4G的发展上暂时领先。

今年6月,OPPO 4G全明星家族面世,包括7款15个版本产品,覆盖了1298元~3498元价位段。全产品线的陆续布局,能够防止单款产品销量不佳的风险,但是,产品越多,给库存管理带来的难度就越大,考验OPPO的运营能力。

OPPO也开始探索可穿戴设备领域,与百度合作推出O-Band智能手环。进军可穿戴是与智能手机相结合的,试图将手机终端和可穿戴式设备配合起来成为用户的生活管家,为人们的日常生活提供实用的帮助。

第二,渠道开放,加大与运营商合作,进入就是增量。

当其他手机厂商远离运营商的时候,OPPO开始拓展运营商市场。OPPO手机用户高ARPU值、高活跃度的特点,一直被运营商所看好。2013年开始,OPPO与运营商的合作逐步紧密。一种合作是售卖支持对应运营商网络制式的产品,俗称“公开版”,赚钱渠道酬金。这部分为OPPO带来上亿级的收入。2013年与中移动合作的TD制式手机销量突破1000万部,成为中移动公开版合作排名第一的手机厂商。2014年运营商补贴政策调整后,渠道酬金成为主要的补贴方式,这种策略对于OPPO来说,是较大的利好。另一种合作是产品定制。在电商渠道方面,OPPO并没有采用典型的线上线下模式。

一直以来,OPPO的渠道体系一直是封闭的,固定的合作伙伴,高控制度的价格体系,这也是它保持销量稳定的重要基石。在拓展运营商渠道后,OPPO产品走向运营商营业厅,整个渠道体系逐步走向开放,一定程度上,运营商渠道产品的价格将会冲击社会渠道价格,产品乱价不可避免。多渠道体系是OPPO将会面对的最大挑战,不走这一步,将在手机巨头们的围攻下,越走越难;走出这一步的,将与其他手机厂商一样,全方面的竞争,不同的是,OPPO全渠道控价、操盘的经验很少。

第三,学习“三驾马车”,快速发力移动互联网,探索新的盈利模式。

硬件软件应用与服务是手机厂商转型生态玩法的三驾马车,小米提供了成型的模式。硬件方面不再提。在软件方面,2013年4月OPPO开始推出类MIUI的定制ROM,即Color OS,起步较晚,有待继续培养用户习惯。在应用与服务方面,OPPO建立了移动互联网平台“可可”,包括软件商店、主题商店和游戏中心,用户超过4000万。可可软件商店位列Andriod应用分发渠道前八。

OPPO始终强调自己的文化是“本分”,不贪图快速增长,不过分追求利润。在竞争不充分的情况下,OPPO走实了一段路。但,面对越来越多的竞争,全渠道模式、营销创新以及与互联网企业的合作,都将是OPPO要探索的方向。或许,下一步OPPO将快起来。

二 : 将全站进行HTTPS化优势的完全解析

在HTTPS项目的开展过程中明显感觉到目前国内互联网对HTTPS并不是很重视,其实也就是对用户隐私和网络安全不重视。本文从保护用户隐私的角度出发,简单描述现在存在的用户隐私泄露和流量劫持现象,然后进一步说明为什么HTTPS能够保护用户安全以及HTTPS使用过程中需要注意的地方。

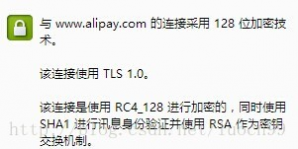

国外很多网站包括google,facebook,twitter都支持了全站HTTPS,而国内目前还没有一家大型网站全站支持HTTPS(PC端的微信全部使用了HTTPS,但是PC端用户应该不多)。甚至一些大型网站明显存在很多HTTPS使用不规范或者过时的地方。比如支付宝使用的是tls1.0和RC4,而京东(quickpay.jd.com)竟然还使用着SSL3.0这个早就不安全并且性能低下的协议,其他很多网站的HTTPS登陆页面也存在着不安全的HTTP链接,这个也为黑客提供了可乘之机。

由于篇幅关系,文中几乎没有详细描述任何细节,后面有时间我再一一整理成博客发表出来。同时由于水平有限,本文肯定存在很多错误,希望大家不吝赐教。本文的大部分内容都能从互联网上搜索到,有些地方我也标明了引用,可以直接跳转过去。但是全文都是在我自己理解的基础上结合开发部署过程中的一些经验和测试数据一个字一个字敲出来的,最后决定将它们分享出来的原因是希望能和大家多多交流,抛砖引玉,共同推进中国互联网的HTTPS发展。

本文不会科普介绍HTTPS、TLS及PKI,如果遇到一些基本概念文中只是提及而没有描述,请大家自行百度和google。本文重点是想告诉大家HTTPS没有想像中难用可怕,只是没有经过优化。

中国互联网全站使用HTTPS的时代已经到来。

1,用户隐私泄露的风险很大

人们的生活现在已经越来越离不开互联网,不管是社交、购物还是搜索,互联网都能带给人们很多的便捷。与此同时,用户“裸露”在互联网的信息也越来越多,另一个问题也日益严重,那就是隐私和安全。

几乎所有的互联网公司都存在用户隐私泄露和流量劫持的风险。BAT树大招风,这方面的问题尤其严重。比如用户在百度搜索一个关键词,“人流”,很快就会有医院打电话过来推销人流手术广告,不知情的用户还以为是百度出卖了他的手机号和搜索信息。同样地,用户在淘宝搜索的关键词也很容易被第三方截获并私下通过电话或者其他广告形式骚扰用户。而QQ和微信呢,显然用户不希望自己的聊天内容被其他人轻易知道。为什么BAT不可能出卖用户隐私信息给第三方呢?因为保护用户隐私是任何一个想要长期发展的互联网公司的安身立命之本,如果用户发现使用一个公司的产品存在严重的隐私泄露问题,显然不会再信任该公司的产品,最终该公司也会因为用户大量流失而陷入危机。所以任何一家大型互联网公司都不可能因为短期利益而出卖甚至忽视用户隐私。

那既然互联网公司都知道用户隐私的重要性,是不是用户隐私就得到了很好的保护呢?现实却并不尽如人意。由于目前的WEB应用和网站绝大部分是基于HTTP协议,国内没有任何一家大型互联网公司采用全站HTTPS方案来保护用户隐私(排除支付和登陆相关的网站或者页面以及PC端的微信)。因为HTTP协议简单方便,易于部署,并且设计之初也没有考虑安全性,所有内容都是明文传输,也就为现在的安全问题埋下了隐患。用户在基于HTTP协议的WEB应用上的传输内容都可以被中间者轻易查看和修改。

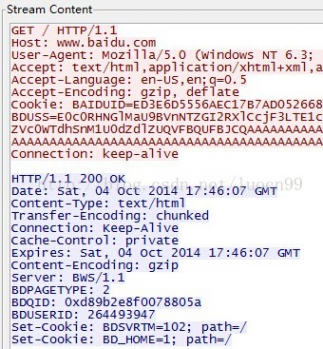

比如你在百度搜索了一个关键词“https“,中间者通过tcpdump或者wireshark等工具就很容易知道发送请求的全部内容。wireshark的截图如下:

这里所谓的中间者是指网络传输内容需要经过的网络节点,既有硬件也有软件,比如中间代理服务器、路由器、小区WIFI热点、公司统一网关出口等。这里面最容易拿到用户内容的就是各种通信服务运营商和二级网络带宽提供商。而最有可能被第三方黑客动手脚的就是离用户相对较近的节点。

中间者为什么要查看或者修改用户真实请求内容呢?很简单,为了利益。常见的几种危害比较大的中间内容劫持形式如下:

获取无线用户的手机号和搜索内容并私下通过电话广告骚扰用户。为什么能够获取用户手机号?呵呵,因为跟运营商有合作。

获取用户帐号cookie,盗取帐号有用信息。

在用户目的网站返回的内容里添加第三方内容,比如广告、钓鱼链接、植入木马等。

总结来讲,由于HTTP明文传输,同时中间内容劫持的利益巨大,所以用户隐私泄露的风险非常高。

2,HTTPS能有效保护用户隐私

HTTPS就等于HTTP加上TLS(SSL),HTTPS协议的目标主要有三个:

数据保密性。保证内容在传输过程中不会被第三方查看到。就像快递员传递包裹时都进行了封装,别人无法知道里面装了什么东西。

数据完整性。及时发现被第三方篡改的传输内容。就像快递员虽然不知道包裹里装了什么东西,但他有可能中途掉包,数据完整性就是指如果被掉包,我们能轻松发现并拒收。

身份校验。保证数据到达用户期望的目的地。就像我们邮寄包裹时,虽然是一个封装好的未掉包的包裹,但必须确定这个包裹不会送错地方。

通俗地描述上述三个目标就是封装加密,防篡改掉包,防止身份冒充,那TLS是如何做到上述三点的呢?我分别简述一下。

2.1 数据保密性

2.1.1 非对称加密及密钥交换

数据的保密性主要是通过加密完成的。加密算法一般分为两种,一种是非对称加密(也叫公钥加密),另外一种是对称加密(也叫密钥加密)。所谓非对称加密就是指加密和解密使用的密钥不一样,如下图:

HTTPS使用非对称加解密主要有两个作用,一个是密钥协商,另外可以用来做数字签名。所谓密钥协商简单说就是根据双方各自的信息计算得出双方传输内容时对称加解密需要使用的密钥。

公钥加密过程一般都是服务器掌握私钥,客户端掌握公钥,私钥用来解密,公钥用来加密。公钥可以发放给任何人知道,但是私钥只有服务器掌握,所以公钥加解密非常安全。当然这个安全性必须建立在公钥长度足够大的基础上,目前公钥最低安全长度也需要达到2048位。大的CA也不再支持2048位以下的企业级证书申请。因为1024位及以下的公钥长度已经不再安全,可以被高性能计算机比如量子计算机强行破解。计算性能基本会随着公钥的长度而呈2的指数级下降。

既然如此为什么还需要对称加密?为什么不一直使用非对称加密算法来完成全部的加解密过程?主要是两点:

非对称加解密对性能的消耗非常大,一次完全TLS握手,密钥交换时的非对称解密计算量占整个握手过程的95%。而对称加密的计算量只相当于非对称加密的0.1%,如果应用层数据也使用非对称加解密,性能开销太大,无法承受。

非对称加密算法对加密内容的长度有限制,不能超过公钥长度。比如现在常用的公钥长度是2048位,意味着待加密内容不能超过256个字节。

目前常用的非对称加密算法是RSA,想强调一点的就是RSA是整个PKI体系及加解密领域里最重要的算法。如果想深入理解HTTPS的各个方面,RSA是必需要掌握的知识点。它的原理主要依赖于三点:

乘法的不可逆特性。即我们很容易由两个乘数求出它们的积,但是给定一个乘积,很难求出它是由哪两个乘数因子相乘得出的。

欧拉函数。欧拉函数.varphi(n)是小于或等于n的正整数中与n互质的数的数目

费马小定理。假如a是一个整数,p是一个质数,那么a^p - a 是p的倍数。

RSA算法是第一个也是目前唯一一个既能用于密钥交换又能用于数字签名的算法。另外一个非常重要的密钥协商算法是diffie-hellman(DH).DH不需要预先知道通信双方的信息就能完成密钥的协商,它使用一个素数P的整数乘法群以及原根G,理论依据就是离散对数。

openssl目前只支持如下密钥交换算法:RSA,DH,ECDH, DHE,ECDHE。各个算法的性能和对速度的影响可以参考后面章节,由于篇幅有限,具体实现不再做详细介绍。

2.1.2 对称加密

对称加密就是加密和解密都使用的是同一个密钥。如下图:

采用非对称密码算法的密钥协商过程结束之后就已经得出了本次会话需要使用的对称密钥。对称加密又分为两种模式:流式加密和分组加密。流式加密现在常用的就是RC4,不过RC4已经不再安全,微软也建议网站尽量不要使用RC4流式加密。支付宝可能没有意识到这一点,也可能是由于其他原因,他们仍然在使用RC4算法和TLS1.0协议。

一种新的替代RC4的流式加密算法叫ChaCha20,它是google推出的速度更快,更安全的加密算法。目前已经被android和chrome采用,也编译进了google的开源openssl分支---boring ssl,并且nginx 1.7.4也支持编译boringssl。我目前还没有比较这种算法的性能,但部分资料显示这个算法对性能的消耗比较小,特别是移动端提升比较明显。

分组加密以前常用的模式是AES-CBC,但是CBC已经被证明容易遭受BEAST和LUCKY13攻击。目前建议使用的分组加密模式是AES-GCM,不过它的缺点是计算量大,性能和电量消耗都比较高,不适用于移动电话和平板电脑。尽管如此,它仍然是我们的优先选择。

2.2 数据完整性

这部分内容相对比较简单,openssl现在使用的完整性校验算法有两种:MD5或者SHA。由于MD5在实际应用中存在冲突的可能性比较大,所以尽量别采用MD5来验证内容一致性。SHA也不能使用SHA0和SHA1,中国山东大学的王小云教授在2005年就牛逼地宣布破解了SHA-1完整版算法。建议使用SHA2算法,即输出的摘要长度超过224位。

2.3 身份验证和授权

这里主要介绍的就是PKI和数字证书。数字证书有两个作用:

身份验证。确保客户端访问的网站是经过CA验证的可信任的网站。

分发公钥。每个数字证书都包含了注册者生成的公钥。在SSL握手时会通过certificate消息传输给客户端。

这里简单介绍一下数字证书是如何验证网站身份的。

证书申请者首先会生成一对密钥,包含公钥和密钥,然后把公钥及域名还有CU等资料制作成CSR格式的请求发送给RA,RA验证完这些内容之后(RA会请独立的第三方机构和律师团队确认申请者的身份)再将CSR发送给CA,CA然后制作X.509格式的证书。

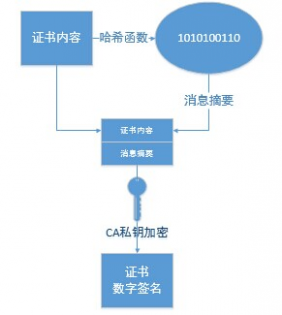

那好,申请者拿到CA的证书并部署在网站服务器端,那浏览器访问时接收到证书后,如何确认这个证书就是CA签发的呢?怎样避免第三方伪造这个证书?

答案就是数字签名(digital signature)。数字签名可以认为是一个证书的防伪标签,目前使用最广泛的SHA-RSA数字签名的制作和验证过程如下:

数字签名的签发。首先是使用哈希函数对证书数据哈希,生成消息摘要,然后使用CA自己的私钥对证书内容和消息摘要进行加密。

数字签名的校验。使用CA的公钥解密签名,然后使用相同的签名函数对证书内容进行签名并和服务端的数字签名里的签名内容进行比较,如果相同就认为校验成功。

图形表示如下:

这里有几点需要说明:

数字签名签发和校验使用的密钥对是CA自己的公私密钥,跟证书申请者提交的公钥没有关系。

数字签名的签发过程跟公钥加密的过程刚好相反,即是用私钥加密,公钥解密。

现在大的CA都会有证书链,证书链的好处一是安全,保持根CA的私钥离线使用。第二个好处是方便部署和撤销,即如何证书出现问题,只需要撤销相应级别的证书,根证书依然安全。

根CA证书都是自签名,即用自己的公钥和私钥完成了签名的制作和验证。而证书链上的证书签名都是使用上一级证书的密钥对完成签名和验证的。

怎样获取根CA和多级CA的密钥对?它们是否可信?当然可信,因为这些厂商跟浏览器和操作系统都有合作,它们的公钥都默认装到了浏览器或者操作系统环境里。比如firefox就自己维护了一个可信任的CA列表,而chrome和IE使用的是操作系统的CA列表。

数字证书的费用其实也不高,对于中小网站可以使用便宜甚至免费的数字证书服务(可能存在安全隐患),像著名的verisign公司的证书一般也就几千到几万块一年不等。当然如果公司对证书的需求比较大,定制性要求高,可以建立自己的CA站点,比如google,能够随意签发google相关证书。

3,HTTPS对速度和性能的影响

既然HTTPS非常安全,数字证书费用也不高,那为什么互联网公司不全部使用HTTPS呢?原因主要有两点:

HTTPS对速度的影响非常明显。每个HTTPS连接一般会增加1-3个RTT,加上加解密对性能的消耗,延时还有可能再增加几十毫秒。

HTTPS对CPU计算能力的消耗很严重,完全握手时,web server的处理能力会降低至HTTP的10%甚至以下。

下面简单分析一下这两点。

3.1 HTTPS对访问速度的影响

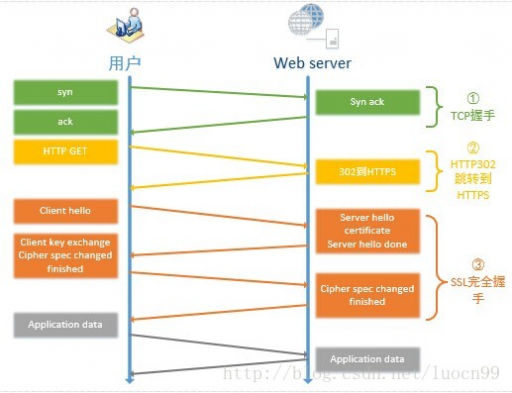

我用一张图来表示一个用户访问使用HTTPS网站可能增加的延时:

HTTPS增加的延时主要体现在三个阶段,包含了上图所示的2和3阶段。

302跳转。为什么需要302?因为用户懒。我想绝大部分网民平时访问百度时都是输入www.baidu.com或者baidu.com吧?很少有输入http://www.baidu.com访问百度搜索的吧?至于直接输入https://www.baidu.com来访问百度的HTTPS服务的就更加少了。所以为了强制用户使用HTTPS服务,只有将用户发起的HTTP请求www.baidu.com302成https://www.baidu.com。这无疑是增加一个RTT的跳转延时。

上图第三阶段的SSL完全握手对延时的影响就更加明显了,这个影响不仅体现在网络传输的RTT上,还包含了数字签名的校验,由于客户端特别是移动端的计算性能弱,增加几十毫秒的计算延时是很常见的。

还有一个延时没有画出来,就是证书的状态检查,现在稍微新一点的浏览器都使用ocsp来检查证书的撤销状态,在拿到服务器的证书内容之后会访问ocsp站点获取证书的状态,检查证书是否撤销。如果这个ocsp站点在国外或者ocsp服务器出现故障,显然会影响这个正常用户的访问速度。不过还好ocsp的检查周期一般都是7天一次,所以这个对速度的影响还不是很频繁。 另外chrome默认是关闭了ocsp及crl功能,最新版的firefox开启了这个功能,如果ocsp返回不正确,用户无法打开访问网站。

实际测试发现,在没有任何优化的情况下,HTTPS会增加200ms以上的延时。

那是不是对于这些延时我们就无法优化了呢?显然不是,部分优化方式参考如下:

服务器端配置HSTS,减少302跳转,其实HSTS的最大作用是防止302 HTTP劫持。HSTS的缺点是浏览器支持率不高,另外配置HSTS后HTTPS很难实时降级成HTTP。

设置ssl session 的共享内存cache. 以nginx为例,它目前只支持session cache的单机多进程共享。配置如下:

ssl_session_cache shared:SSL:10m;

如果是前端接入是多服务器架构,这样的session cache是没有作用的,所以需要实现session cache的多机共享机制。我们已经在nginx 1.6.0版本上实现了多机共享的session cache。多机session cache的问题必须要同步访问外部session cache,比如redis。由于openssl目前提供的API是同步的,所以我们正在改进openssl和nginx的异步实现。

配置相同的session ticket key,部署在多个服务器上,这样多个不同的服务器也能产生相同的 session ticket。session ticket的缺点是支持率不广,大概只有40%。而session id是client hello的标准内容,从SSL2.0开始就被全部客户支持。

ssl_session_tickets on;

ssl_session_ticket_key ticket_keys;

设置ocsp stapling file,这样ocsp的请求就不会发往ca提供的ocsp站点,而是发往网站的webserver。ocsp的配置和生成命令如下:

ssl_stapling on;

ssl_stapling_file domain.staple;

上面是nginx配置,如下是ocsp_stapling_file的生成命令:

openssl s_client -showcerts -connect yourdomain:443 < /dev/null | awk -v c=-1 '/-----BEGIN CERTIFICATE-----/{inc=1;c++} inc {print > ("level" c ".crt")} /---END CERTIFICATE-----/{inc=0}'

for i in level?.crt;

do

openssl x509 -noout -serial -subject -issuer -in "$i";

echo;

done

openssl ocsp -text -no_nonce -issuer level1.crt -CAfile CAbundle.crt -cert level0.crt -VAfile level1.crt -url $ocsp_url -respout domain.staple ,其中$ocsp_url等于ocsp站点的URL,可以通过如下命令求出:for i in level?.crt; do echo "$i:"; openssl x509 -noout -text -in "$i" | grep OCSP; done,如果是证书链,一般是最底层的值。

优先使用ecdhe密钥交换算法,因为它支持PFS(perfect forward secrecy),能够实现false start。

设置tls record size,最好是能动态调整record size,即连接刚建立时record size设置成msg,连接稳定之后可以将record size动态增加。

如果有条件的话可以启用tcp fast open。虽然现在没有什么客户端支持。

启用SPDY。SPDY是强制使用HTTPS的,协议比较复杂,需要单独的文章来分析。可以肯定的一点是使用SPDY的请求不仅明显提升了HTTPS速度,甚至比HTTP还要快。在无线WIFI环境下,SPDY比HTTP要快50ms左右,3G环境下比HTTP要快250ms。

3.2 HTTPS 对性能的影响

HTTPS为什么会严重降低性能?主要是握手阶段时的大数运算。其中最消耗性能的又是密钥交换时的私钥解密阶段(函数是rsa_private_decryption)。这个阶段的性能消耗占整个SSL握手性能消耗的95%。

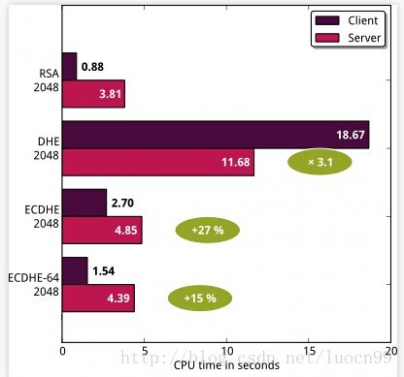

前面提及了openssl密钥交换使用的算法只有四种:rsa, dhe, ecdhe,dh。dh由于安全问题目前使用得非常少,所以这里可以比较下前面三种密钥交换算法的性能,具体的数据如下:

上图数据是指完成1000次握手需要的时间,显然时间数值越大表示性能越低。

密钥交换步骤是SSL完全握手过程中无法绕过的一个阶段。我们只能采取如下措施:

通过session cache和session ticket提升session reuse率,减少完全握手(full handshake)次数,提升简化握手(abbreviated handshake)率。

出于前向加密和false start的考虑,我们优先配置ecdhe用于密钥交换,但是性能不足的情况下可以将rsa配置成密钥交换算法,提升性能。

openssl 自带的工具可以计算出对称加密、数字签名及HASH函数的各个性能,所以详细数据我就不再列举,读者可以自行测试 。

结论就是对称加密RC4的性能最快,但是RC4本身不安全,所以还是正常情况下还是采用AES。HASH函数MD5和SHA1差不多。数字签名是ecdsa算法最快,但是支持率不高。

事实上由于密钥交换在整个握手过程中消耗性能占了95%,而对称加解密的性能消耗不到0.1%,所以server端对称加密的优化收益不大。相反,由于客户端特别是移动端的CPU计算能力本来就比较弱,所以对称加密和数字签名的优化主要是针对移动客户端。

poly1350是google推出的号称优于aes-gcm的对称加密算法,适用于移动端,可以试用一下。

最后经过测试,综合安全和性能的最优cipher suite配置是: ECDHE-RSA-AES128-GCM-SHA256.

如果性能出现大幅度下降,可以修改配置,提升性能但是弱化了安全性,配置是:rc4-md5,根据openssl的规则,密钥交换和数字签名默认都是使用rsa。

4,HTTPS的支持率分析

分析了百度服务器端一百万的无线访问日志(主要为手机和平板电脑的浏览器),得出协议和握手时间的关系如下:

tls协议版本客户端使用率握手时间 ms

tls 1.224.8%299.496

tls 1.10.9%279.383

tls 1.074%307.077

ssl 3.00.3%484.564

从上表可以发现,ssl3.0速度最慢,不过支持率非常低。tls 1.0支持率最广泛。

加密套件和握手时间的关系如下:

加密套件客户端使用率握手时间

ECDHE-RSA-AES128-SHA58.5%294.36

ECDHE-RSA-AES128-SHA25621.1%303.065

DHE-RSA-AES128-SHA16.7%351.063

ECDHE-RSA-AES128-GCM-SHA2563.7%274.83

显然DHE对速度的影响比较大,ECDHE的性能确实要好出很多,而AES128-GCM对速度也有一点提升。

通过tcpdump分析client hello请求,发现有56.53%的请求发送了session id。也就意味着这些请求都能通过session cache得到复用。其他的一些扩展属性支持率如下:

tls扩展名支持率

server_name76.99%

session_tickets38.6%

next_protocol_negotiation40.54%

elliptic_curves 90.6%

ec_point_formats90.6%

这几个扩展都非常有意义,解释如下:

server_name,,即 sni (server name indicator),有77%的请求会在client hello里面携带想要访问的域名,允许服务端使用一个IP支持多个域名。

next_protocol_negotiation,即NPN,意味着有40.54%的客户端支持spdy.

session_tickets只有38.6%的支持率,比较低。这也是我们为什么会修改nginx主干代码实现session cache多机共享机制的原因。

elliptic_curves即是之前介绍的ECC(椭圆曲线系列算法),能够使用更小KEY长度实现DH同样级别的安全,极大提升运算性能。

5,结论

现在互联网上HTTPS的中文资料相对较少,同时由于HTTPS涉及到大量协议、密码学及PKI体系的知识,学习门槛相对较高。另外在具体的实践过程中还有很多坑和待持续改进的地方。希望本文对大家有一些帮助,同时由于我本人在很多地方掌握得也比较粗浅,一知半解,希望大家能多提意见,共同进步。

最后,为了防止流量劫持,保护用户隐私,大家都使用HTTPS吧,全网站支持。事实上,HTTPS并没有那么难用和可怕,只是你没有好好优化。

三 : 将有限的流量转化为RMB

IT行业的快速发展,各位大虾们都有目共睹。也许你还在为增加流量而忙碌;也许你还在为更新网站而熬夜;也许你在为联盟帐号通过而祈祷。可你是否知道如何将有限的流量转化为人民币呢?

“流量就是第一生产力”的说法似乎已经过时了,当我们将一个网站构建成功后,除去正常的维护更新外,应该考虑更现实的问题,那就是如何赚钱?

也许你的思维还定格在依靠广告或者联盟赚钱的时候,一小部分的站长因为一个IP也许就赚3为数,四位数,甚至5为数。比如ADMIN5交易论坛依靠域名等交易收取中介费;学浪教育网依靠推荐家教赚取服务费;成都礼品网依靠礼品订单赚取差价利润。这也预示了未来IT最有前景的职业就是网络营销。

网络营销就是以国际互联网络为基础,利用数字化的信息和网络媒体的交互性来辅助营销目标实现的一种新型的市场营销方式。

如今很多的企业都选择了搜索引擎推广,那么我们依靠搜索来的IP,如何去转化,如何节约成本呢,如何做品牌宣传等,这都是网络营销要做的事情。

随着互联网的高速发展和电脑的世界普及化,人们使用互联网的人数和次数越来越多。网络逐渐成为人们生活和工作中不可或缺的服务工具,在这个基础上网络营销便逐渐开始其强大的市场作用。

广告联盟推荐:

本文标题:将劣势转化为优势-差异化优势不再,OPPO将走向何方?61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1