一 : Wi-Fi商在美纷纷遇挫 免费上网只是美丽童话

中国站长站(61k)综合报道6月20日消息,由于到目前为止尚无人愿意出资购买,美国Wi-Fi网络承建商MetroFi Inc.(下文简称“MetroFi”)在俄勒冈州波特兰以及加州和伊利诺伊州一些城市的免费Wi-Fi无线网络项目将被迫下马。

MetroFi2006年与波特兰市签署合同,为该市铺设免费无线网络,这是总部位于加州山景城的MetroFi公司接到的数额最大的一个项目 。

有业内人士称,由于网络服务本身存在的缺陷及商业模式的问题,该项目一直深陷困扰之中。

MetroFi在波特兰市架设了590个无线AP之后向市政府提出要求,希望能提供900万美元公共资金,帮助自己完成另外2000个AP的架设,结果被拒绝。

MetroFi的另外一个客户俄亥俄州托莱多市也在去年6月将其无线Wi-Fi项目卖给了Cincinatti Bell,原因还是MetroFi的“无理要求”——希望市政府在未来五年内拿出2160万美元。

MetroFi也为市民提供免费无线服务,但代价是有广告,不想看广告的话就得支付一定的费用。

当然,MetroFi并不是惟一一个陷入这种境地的运营商,比如无线硅谷(Wireless Silicon Valley)在加州圣何塞的城际网络就基本没戏了,EarthLink在至少13个城市尝试了“Feather”无线宽带服务后也于去年秋天决定退出城际无线网络业务。

二 : 就是方便一点点——联想”茄子小弟” Wi-Fi SD卡初体验

-写在前面-

看了下表,现在是北京时间是7月15日23:58分,距离截止提交时间还剩2分钟,我敢打包票是所有提交评测的人里面最晚的一个,嘿嘿。拖延症末期患者们都出来,咱们击个爪!(小编就让我嘚瑟下,别打脸~)

众测频道推出一年以来,鄙人申请了也有20多次,每次写了几百字的重测计划,却无一成功,久而久之已经心灰意冷。这次趁着张大妈5周岁的劲头又撸了几发,谁知无心插柳柳成荫,虽然没被抽中相机手机等高价玩物,但这次也让我成为2031个申请者中的20个幸运儿之一,成为“茄子小弟”的小白鼠,也总算不枉我三年来天天上大妈,剁手无数双。详见http://test.smzdm.com/p/2398

-开箱篇-

获悉中选之后,盼了一个多星期,东西终于到手了。(此处应有掌声)

老实说,相对于一张SD卡来说(无论它如何神通广大),我觉得张大妈的这个“朕知道了”的盒子更有“晒”头。收到盒子的那一刻,我几乎是震撼的。相识多年,终于得到了大妈的宠幸

打开箱子,就是这么华(kong)丽(dang)丽(dang)。

里面当然少不了张大妈的谆谆教诲。

一次性的包装免不了大动剪子,剪的时候还要注意别被割伤。好歹是价值近200元的货,建议联想可以考虑更妥善一点的包装,比如像AKG耳机那样的一次性的纸盒封条。(此处建议是否算加分项,小编?)

玉体露出,也就和一般的SD卡没两样嘛。

换个姿势,再来一次。还是没啥两样(左为茄子)。

包装背面,列出了产品的基本信息,还有APP的二维码下载方式,也算是目前数码产品的标准动作。

-开箱篇-

事不宜迟,扫码下APP。

打开APP,就是简介的界面。

题外话,收到茄子小弟的时候,在各大电商找了一圈,都没找到有卖的,淘宝上也只有一家在售,还没有成交记录,可见产品还在试水阶段,看来是要先试试水再大规模推出市场。很荣幸成为小白鼠之一。在APP的“购买SD”选项里才得知这16G的卡要卖189元,32G的要卖32G。是否值得,见仁见智。

APP里面的商品介绍页面,照片锯齿清晰可见,再次印证了产品还是Beta状态。另外之前一直不解为什么这货叫“茄子”,总是不由得联想到黄瓜一类坏坏的物品。原来是由茄子快传团队和联想合作推出的。就说嘛,这怎么看都不想美帝良企的亲生儿,果然是外包的。

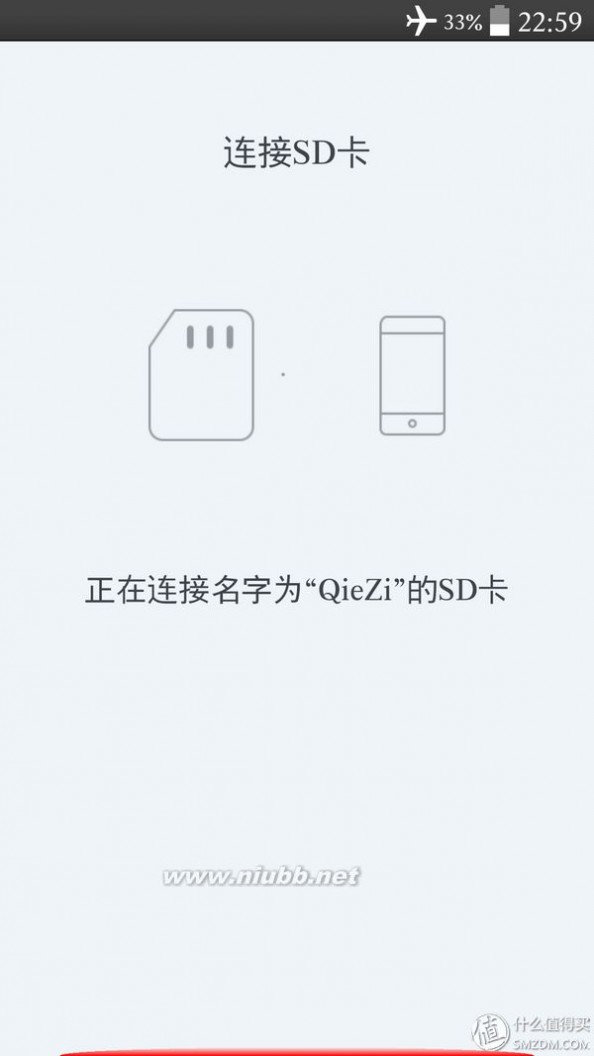

接下来把卡装到相机里开始连接手机,此时手机Wi-Fi连接自动打开。

找啊找啊找茄子……

找到一个小茄子。

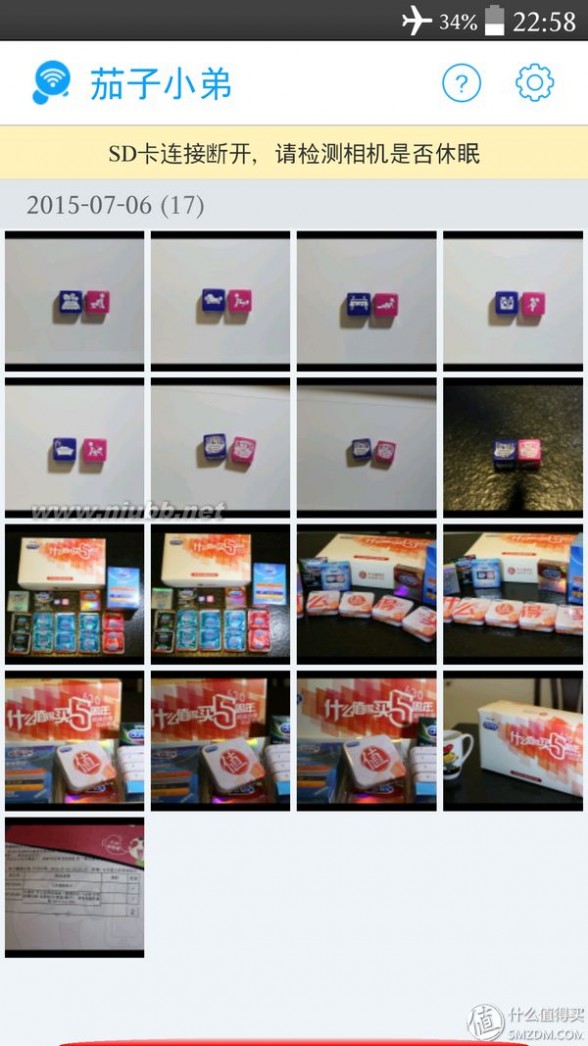

连接成功后,就可以查看相机经由茄子小弟拍的照片。

需要看大图的话,实测每张照片点开需要3-5秒,如果不选择下载,此时应该是缓存形式打开,这个时间略有些长,可能让一部分人没看几张就不耐烦了。建议厂家可以考虑改进,看用什么算法让浏览放大的过程更快一点。(再罗嗦一句,此处应有加分啊小编)不过如果是已经下载的照片,再从APP里面点击的话就是秒开,这个还可以赞一下。需要下载的话只需要点一下屏幕右上角的软盘符号。

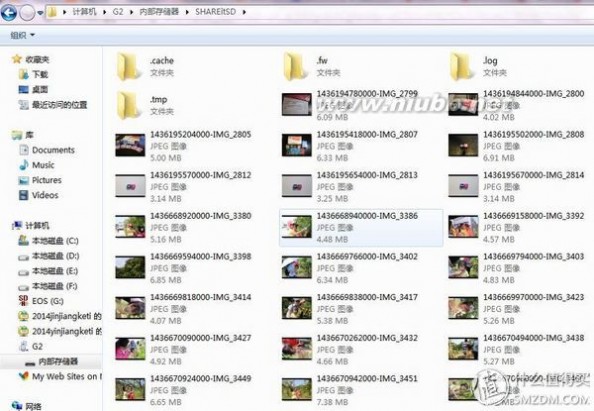

下载的话,目前只提供原图下载,不像一些相机Wi-Fi程序那样会自动压缩成几百K的缩小图,从上面这个已经下载的照片列表就可以看到,都是4-6M的Jpeg原图。

说起相机Wi-Fi,其实我用的是佳能6D,牙膏厂第一款自带Wi-Fi的相机。另外也有Gigastone的Smartbox,就是集成了SD读卡器、Wi-Fi分享和移动电源的小玩意儿,也是两年前在大妈剁手的货,时间关系,在下一篇晒物再展开三种分享方式的对比。不过可以剧透的是,茄子小弟用起来比另外两个方式都要方便,无他,就是自动连Wi-Fi,免去种种设置的麻烦。这也是我标题的初衷——就是比你方便一点点。

样张:张大妈没给通过的杜杜晒无,说起来都是怨念。

-小结-

茄子小弟的使用相当便捷,适合喜欢随手拍随手发朋友圈的朋友。不过鉴于APP还有很多待完善的地方,所以期待厂家的后续改进,在连接速度上加班近。

射射观看!

三 : 黑客是如何黑到你手机的?绝对涨姿势,一位黑客的Wi-Fi入

声明:这是一虚构的故事,因此对图片均进行了模糊化处理。内容整理自网络!

四 : 免费 Wi-Fi 的商业模式是什么?

[wi-fi是什么]免费 Wi-Fi 的商业模式是什么?网友筑室对[wi-fi是什么]免费 Wi-Fi 的商业模式是什么?给出的答复:

坦率的讲,仅就免费WiFi本身,是不存在所谓商业模式的,市场上的玩家们无非是想利用这个“刚需”来获取入口,然后在这个入口之上做一些事情。

2年前开始做JooMe的时候,我们认为WiFi,特别是商业场所的WiFi确实是入口,我曾经找几家餐厅、咖啡馆坐上一天,看看有多少人会首先问服务员WiFi密码是多少,结果大概1/3的顾客会对WiFi有需求,这就是1/3的公共场所客流啊,想想就是一个很令人兴奋的事情。

而到今天(2014年8月),我们再次做这个测试的时候,发现这个比例下降到10%不到了。随着移动数据流量费用的下降及3G、4G的普及,商业WiFi的入口地位产生了微妙变化。

另外由于国情使然,商业场所高企的宽带成本,导致业主无力支付足够的带宽费用来支撑大量用户的同时接入,因此用户通过WiFi的上网体验较差。

所以说,3/4G的费用降低,以及基础宽带接入的成本问题,对免费WiFi的商业模式来讲,也许是毁灭性的麻烦。

利益相关: 如 @筑室 所了解到的,2014年初鹏博士集团收购了JooMe团队的大多数股份,目前我在负责鹏博士无线领域的产品和业务,目前主要产品是面向商业机构的带宽接入+WiFi解决方案打包产品,以及面向家庭用户的智能无线路由器产品。

网友朱峰对[wi-fi是什么]免费 Wi-Fi 的商业模式是什么?给出的答复:

待时间宽裕(比如航班晚点什么的,呵呵)再详细补充,先简单介绍几点:

1. 市内交通:公交 WiFi 领域,以巴士在线为代表;

2. 长途交通:铁路 WiFi 领域,以汇百纳(两年前接触过至今未见报道,名字不太确定了)为代表;

3. 长途交通:长途交运 WiFi 领域(城际bus),以中交汇能为代表;

4. 商业场所免费公共 WiFi 领域,以答主提到的几个为代表:迈万迪、网格,还有最近不怎么见到的Y5;

5. 数据采集和流量统计等领域,以芝麻街科技为代表——当然,下一步iOS8和Android等引入MAC地址“投毒”机制后估计要转型。

6. 运营商、虚拟运营商、广电系就不多说了

7. 学校、医院等,暂时不说了

8. 家庭——这部分就不说了,C端的竞争是最惨烈的,玩不起,期待小米(盒子、迅雷)、腾讯的动作(比如引入fon的模式)

简单补充几个观点:

1. 公交 WiFi 在场景方面的特点限制,个人以为还是运营商、虚拟运营商有优势。地铁 WiFi 因为和公交差不多都属于各地独立操作,但因为背后往往是当地政府,涉及的情况非常复杂,很难统一拿下,至今没见到大公司;

2. 铁路 WiFi 和 航空公司 WiFi,前者大家懂,后者估计航公公司搞自己的,很难交给外人;

3. 公路 WiFi 则是区分情况:平原地区3G/4G覆盖好(重点是不要断断续续,而不是速度),直接开外网倒卖流量给各大网站,盈利模式简单、粗暴,后期再考虑加入其它;覆盖不好的地方,重点是本地AC上的本地网站里的内容(局域网——铁路和航空是一样的情况);

4. 商业场所免费公共 WiFi —— 这不是小玩家的地盘。

千万别以为就凭小公司可以快速覆盖几千上万个网点然后靠广告盈利——市场上大部分小玩家都是被这样忽悠的。

这个领域,表面看是做B端,本质上是做C端的,因为:表面上说是把智能 WiFi 技术和设备提供给餐馆、美发等商户,实质上是借它们的线下流量,引流到自己的网站(帮商户建的门户)——请问,这是谁的必争之地?

简单说,BAT必然进入。无非是什么方式、时机、发展计划。

那么,小玩家要问问自己:如何套利、退出?我有什么优势和把握?本地的时机还有么?

利益相关:

智能WiFi领域产品和解决方案提供商、客户忠诚度服务和数据管理服务商

支付宝合作伙伴、微信开放平台合作伙伴

2014.08.18.补充 =====================

盈利模式,简单说:

广告类:移动广告——可以按投放量、行为、效果付费,比如用户点击后转向到某视频网站、交友网站等;精准营销——基于热点所在商户的位置、设备MAC地址、用户认证ID(比如微信id、微博id等),可以实现稍微精准一些的营销;APP分发——严格来说属于按行为/效果收费的广告;优惠券——严格来说属于按行为/效果收费的广告(进一步区分发放、使用)电商类:有方便的手机支付,什么都好说影音、游戏类:比较适合交通工具内(当然,也会被航空公司等以免费方式提供给乘客,列支到客服成本中,或其自己来做相应的平台)简单的系统功能费:加个微门户(H5网站),后台对接微信公众平台等,实现微信关注增粉这类,收取系统功能费——这个相对现实,但很快进入免费竞争的阶段而难以赚取这部分费用(不是不行,是竞争白热化,必须有足够的差异化和吸引力)解决方案类:融合营销、会员营销、CRM、客流分析解决方案等;免费:——这不是盈利模式,是获客模式——说白了,在客流量大的商户放WiFi这事儿是为了转化商户的线下客流为自己平台的用户——提供给商户的系统、甚至设备、甚至宽带,都属于获取客户成本。竞争激烈时,自然会有免费送的,小玩家玩不起。至于“大数据”什么什么的,覆盖不够大、不积累足够时间哪来的“大”数据?国内除了BAT有谁敢说大数据?

所以,扎实一点,能做到基于热点位置,叠加上LBS的特点——比如推送附近商户的优惠券就不错了。

以上几种,我们基本都有涉猎,侧重于在不同案例用不同模式。

网友蒙面大侠对[wi-fi是什么]免费 Wi-Fi 的商业模式是什么?给出的答复:

五 : Wi-Fi 定位的原理是什么?

网友Shi Songhua对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

因为奇怪没有联网的iPod Touch也能很精确的定位,搜过这个

最早做Wi-Fi定位的是Skyhook http://www.61k.com

iPhone/iOS开始也用Skyhook,但从4.0开始,苹果开始用自己的数据库,Skyhook被无情的抛弃。

Apple自己的定位数据库建立很顺理成章:Skyhook收集数据还要派车走街串巷,但Apple有众多的iPhone用户帮忙crowd-sourcing,所有iOS用户都可以为苹果贡献匿名的定位数据:一个坐标及其周边的所有Wi-Fi AP和基站的信息。

主要看的两篇文章:

How the iPhone knows where you are

这篇文章把iPhone定位的原理说的很清楚。

最早的纯GPS定位最慢要12.5分钟,现在定位神速的多是依靠Wi-Fi或基站辅助的AGPS

Apple Q&A on Location Data

上面一文里有提到的苹果官方的说明。因为11年有人发现iPhone里竟然保存了用户一年多的定位记录,还同步到iTunes备份,严重危害用户隐私。导致苹果发此文澄清。

总之Apple会依靠用户上传的Wi-Fi以及基站数据建立一个大的数据库,用户都在默默奉献... (Google也是这么干的,不过也派车队,Google车比较多)

用户的设备上会保存用户自己最近7天的Wi-Fi AP/基站数据,以及从Apple下载的大数据库的一小部分数据,覆盖用户的周边地区。

这些数据都有助于GPS快速定位,甚至在到了5代依旧令人发指的不装GPS芯片的iPod Touch上面靠Wi-Fi独立定位。

网友韩安苑对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

1.每一个无线AP都有一个全球唯一的MAC地址,并且一般来说无线AP在一段时间内是不会移动的

2.设备在开启Wi-Fi的情况下,即可扫描并收集周围的AP信号,无论是否加密,是否已连接,甚至信号强度不足以显示在无线信号列表中,都可以获取到AP广播出来的MAC地址

3.设备将这些能够标示AP的数据发送到位置服务器,服务器检索出每一个AP的地理位置,并结合每个信号的强弱程度,计算出设备的地理位置并返回到用户设备

4.位置服务商要不断更新、补充自己的数据库,以保证数据的准确性,毕竟无线AP不像基站塔那样基本100%不会移动

这样的位置服务商现在来说只有Skyhook和Google两家.他们收集位置数据的方式也是相似的

1.主动采集

Google的街景拍摄车还有一个重要的功能就是采集沿途的无线信号,并打上通过GPS定位出的坐标回传至服务器

2.用户提交

Android手机用户在开启“使用无线网络定位”时会提示是否允许Google的定位服务手机匿名地点数据

答案主要来自此链接

浅析无线定位技术

网友王辰对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

wifi定位方法基本上可以分为两大类:

1.不基于RSSI

TOA(time ofarrival)TDOA(time difference of arrival)AOA(angle of arrival)但是这些值的获取需要特殊的wifi模块,在智能机上无法获取,因此这类方法无法使用。

2.基于RSSI

在智能手机上,可以通过系统SDK获取到周围各个AP(Access Point)发送的信号强度RSSI及AP地址,利用RSSI来定位目前看来是最可行的方法,因此下面着重介绍,基于RSSI定位主要有两个算法:三角定位算法,指纹算法。

三角定位:如果我们已经知道了这些AP的位置,我们可以利用信号衰减模型估算出移动设备距离各个AP的距离,然后根据智能机到周围AP距离画圆,其交点就是该设备的位置。很容易发现,三角定位算法需要我们提前知道AP的位置,因此对于环境变化较快的场合不适合使用。

指纹算法类似于机器学习算法,分为两个阶段:

离线训练阶段比较:

指纹算法相比较三角定位算法精度更高。三角定位算法需要提前知道所有AP的位置指纹算法需要提前绘制一幅信号Map。总结:

智能手机基于WIFI的室内定位应用,更适合使用基于RSSI信号的指纹算法,原因在于我们不需要提前知道所有AP的位置,而且指纹算法可以应对AP位置或状态的改变。可以提前将测绘指纹数据库储存到服务器上,移动设备在定位区域将自己得到的周围AP信息实时发送给服务器,由服务器进行匹配并返回坐标位置给客户端。一旦AP状态或位置变化,只需要更新定位区域数据库而并不需要在客户端作出改变。

网友席索迪对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

在Google map mobile帮助页面找到这些信息:Data sourcesThe following location data sources may be used to derive location:GPS: GPS accuracy can be up to several meters depending on your GPS signal and connection. Your phone must support GPS, have it enabled, and allow Google Maps access to it. WiFi: WiFi (wireless network) accuracy should be similar to the access range of a typical WiFi router, or about 200m or better. Your phone must support WiFi and have it enabled.

Cell ID: Cell ID (cell tower) accuracy depends on cell tower density and available data in Google's cell ID (cell tower) location database. Accuracy may be approximated at distances up to several thousand meters. Note: Some devices do not support cell ID location.https://support.google.com/gmm/bin/answer.py?hl=en&answer=81873

网友蒙面大侠对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

非专业,从业余的角度来讲一下:

当一台设备打开Wi-Fi功能时,可以找到很多Wi-Fi热点,可以测出每个热点的信号强度,还能知道每个热点的SSID和MAC地址。那么,如果可以在每个地方记录下周围有那些Wi-Fi热点,就可以得到一个很大的数据表,然后当你的设备打开Wi-Fi,根据周围搜索到的Wi-Fi的MAC地址和信号强度,就可以反查出你在哪个位置。

有两种方式获得这张数据表,一是Google的街景车,到处开一下,每时每刻都在搜索周围的Wi-Fi信号,并和车载GPS得到的地理位置信息一起记录起来。二是每台Android设备,当你同时打开Wi-Fi和GPS的时候,设备也会将搜索到的数据上传的Google服务器。

至于具体是怎么反查的,还需要算法达人帮忙解答一下~

网友刘波对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

参考:

不过我没有做过考证。

另外,可以参考:http://www.61k.comquestion/19595602,http://www.61k.comquestion/19651293

网友asbkd对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

基于wifi指纹库的算法是目前应用最广泛的算法,就是wifi RSSI指纹库什么的,精度不算太高,但综合成本,设备,便携性等诸多方面,wifi定位应该是最靠谱的

过去用wifi定位,就是分为两个阶段,一是需要离线采集数据建库(就像上面有的说的google用的街景车),二是在线定位,即拿用户搜集到的wifi强度去跟指纹库中的众多数据进行匹配,以此实现定位,但这样太麻烦,ap一点微小的位置改变,或是天气,或是海拔,或是人群走动神马各种因素都可能需要数据采集者重新再来一遍,之前的数据算是差不多白费了。。。。

现在不少人在做基于众包模式的wifi定位,就是依靠用户自己去上传数据,这样就把之前的两个阶段融合起来啦,显而易见,省了很多力气,但是目前感觉还缺少一个友好的交互界面和用户上传的奖励机制,仅仅停留在试验阶段而已,根本没法商业化。。。

其实这里面最难的还是匹配算法,原理什么的都简单,算法才是真正的应该思考的,如何筛选错误数据,如何精确的匹配,如何适应各种环境的改变。。。等等

网友zen对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

蟹妖

传统的WiFi定位方法与@雁渡所述的基本一致,但是室内环境变化比较大,无线传播的经验公式肯定误差非常大,现在的研究基本集中在用机器学习(支持向量机等)算法在室内定位中的应用,精度也比较高。

实际上这是将室内定位算法转换成一个分类问题

首先是第一步,有人先去室内的场景将楼道,办公室等空间划分为一个个大小相同的网格,每个网格对应着一个位置标号ID,在每个网格都采集Wifi信号强度,例如收到哪些无线接入点AP的信号,信号强度RSS是多少,这样就构成一组代表这个网格位置的特征参数。

然后第二步是训练采集到的数据生成分类器,训练的方法有很多,有支持向量机,人工神经网络什么的,具体细节就不赘述了,目标就是任意输入一组Wifi信号强度数据,就应该能获得这组数据所对应的类别,这里的类别就是位置ID

得到训练好的分类器,就可以定位了,具体就是手机搜索到一组wifi数据,将这组数据送到定位服务器中,定位服务器就将数据送到分类器中,分类器返回位置ID,再反查该ID对应的坐标就可以得到位置坐标了。

目前商用化比较少,主要是采集数据比较困难,不过google已经提出IPS室内定位系统的计划,小的商业应用主要集中在国外的医院或者养老院这些有需求的特定场所。

网友Leo Harling对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

1、AP的信号中包含全球唯一的MAC地址。

2、只要能够搜索到wifi信号,就能得知AP的MAC地址,并不需要连接到wifi。

3、每一个AP在地理坐标上作为一个锚点,并且用MAC地址来唯一标识它。

4、wifi定位是通过参照一个或多个AP的坐标计算得出来的。

5、在服务器端维护了一个AP的坐标数据库。

6、AP的位置(坐标)是通过参照连网的GPS设备得到,GPS设备定位成功后GPS应用自动将其周边的AP信息反馈给服务器,自动维护AP坐标数据库。

7、通过wifi定位时,GPS应用通过周边AP信号的MAC地址去查询每个AP的坐标,并根据信号的强度计算出所在的位置。

网友Alps对[wi-fi是什么]Wi-Fi 定位的原理是什么?给出的答复:

作为研究这方面的苦逼人员。。正常来说这方面算法太多了,各种各样的,然后比较简单的原理有:1、三角定位。。(简单的很) 2、fingerrpint 也不难。 3、Time-of-arrival 这个原理不难,但是实现需要很多细节,这个实现好了精度很高。。还有各种其他例如超声波反馈建模(我看过一个论文,写这个太深奥了。。) 或者现在有个很多的:zigbee节点定位,原理太多。。。

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1