一 : 429网络安全日开启 百度安全技术提升安全感

【61阅读IT新闻频道】4月29日,由北京市公安局主办第三届“4.29首都网络安全日”系列活动,在北京展览馆拉开帷幕。本次活动的举办宗旨切合习近平总书记“让互联网更好造福国家和人民”的指示精神,并就网站安全、工业控制安全、云安全等难题的应对解决之策进行沟通。

百度安全:技术让生活更有安全感

百度安全作为连续三届参加大会的安全厂商,面对日益发展的互联网技术,网络移动化大趋势下产生的移动终端、移动支付、智能设备等多形态的安全挑战,百度安全在今年提出了“技术让生活更有安全感”的主题。同时,百度安全携最新发布的“昊天镜”及百度自动驾驶汽车等新品,也展示了百度安全的安全领域的技术实力。

张国立和王刚到百度安全展台参观百度无人车

防患于未然 “昊天镜”让安全隐患无处藏身

高明的医生可以发现隐疾,在人生病之前就可以进行针对性治疗,将人体内的病症在萌芽阶段消除。而百度安全在本次会场中展示的“昊天镜威胁情报平台”,对于网络安全来说也是一位“高明的医生”。昊天镜展现了新时代的安全能力,它可以依托百度大数据的优势,从海量的安全事件中进行深度关联学习,识别出潜在的互联网威胁,告别被动防御局面,有效提升互联网业务应对黑产困扰和入侵攻击的对抗能力。

百度安全展台吸引众人关注

昊天镜可以为网络用户提供全天候的安全防护,就像随时保护在用户身边的保镖,对可能发生的安全隐患未仆先知,让用户在网络中时刻拥有放心的安全感。

小学生被百度安全自动驾驶车吸引

自动驾驶汽车现身百度安全展台 这个也归安全管?

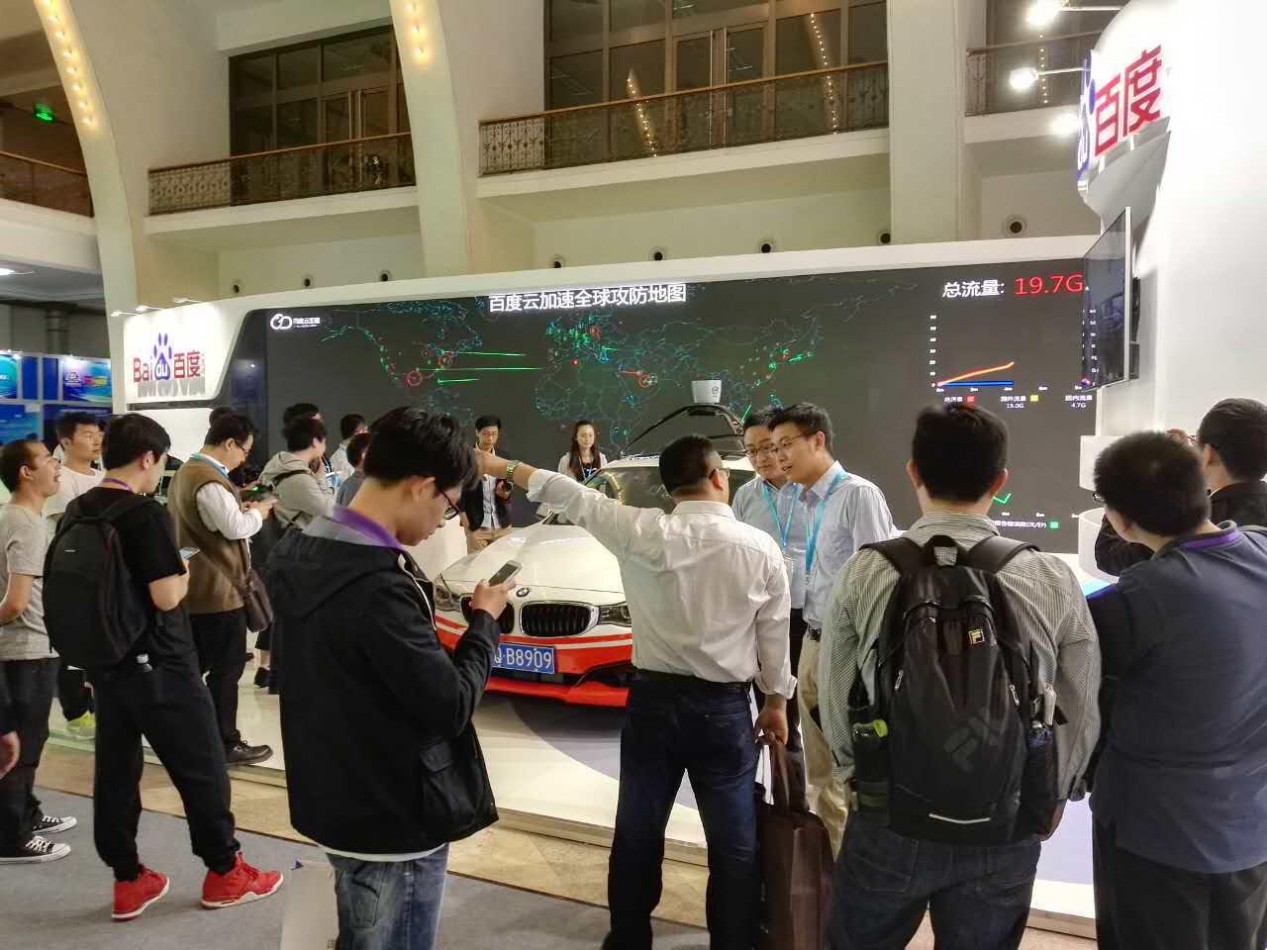

除了可进行预判清除网络威胁的昊天镜平台外,百度的自动驾驶汽车也同样是会场中的焦点。百度展台的相关负责人介绍说,自动驾驶汽车其实也在安全范畴下。在物联网趋势及“泛安全”概念下,像自动驾驶汽车这种新型的高科技智能产品更需要提高安全属性,因为这种新型的智能产品不仅涉及产品本身的安全,更涉及到人身安全,所以甚至需要快速高效的安全保护机制。

百度安全工作人员讲解自动驾驶车的安全原理

从本届百度安全展示的安全产品来看,格外强调技术对人的安全感受。不管是昊天镜平台还是时下大受关注的自动驾驶汽车,都在强调在新环境、新形态下对人的安全感知,通过技术的力量,让人在网络活动中,获得可信赖的安全感知。

IT新闻微信公众平台

第一时间获取新鲜资讯

使用手机扫描左方二维码

二 : "首都网络安全日"安华金和数据安全保驾护航

【61阅读IT新闻频道】4月28日至29日, 第三届“首都网络安全日”系列活动在北京展览馆拉开帷幕。安华金和作为专业的数据库安全企业受邀参加。在本次盛会中,安华金和同时亮相“电子政务安全应用论坛”及“国家信息安全等级保护专区”,为各行业用户、伙伴呈现数据库安全问题解决之道。

安华金和为电子政务数据安全提供安全保障

活动首日,由北京市经济信息化委、北京市公安局联合举办的首都网络安全日活动之一的电子政务安全应用论坛在北京展览馆7号馆隆重召开,论坛以“共创政务新安全 助力智慧新城市”为主题,市委网信办副主任夏日红、市经信委副主任毛东军、市公安局网安总队政委孙鸿博为论坛致辞,中国工程院院士倪光南、中国信息安全研究院副院长左晓栋为代表的院士学者针对电子政务在云计算、大数据等领域新技术新形势下的安全问题进行研讨。会上,安华金和围绕电子政务内网系统核心数据安全问题,提出防护建议,向与会政府用户介绍电子政务内网数据库安全解决方案,

安华金和为等级保护合规提供专业解决方案

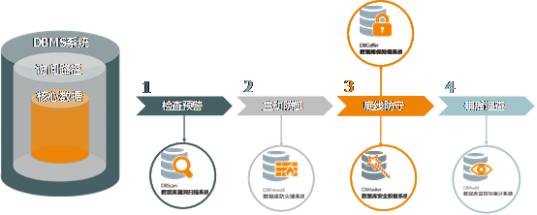

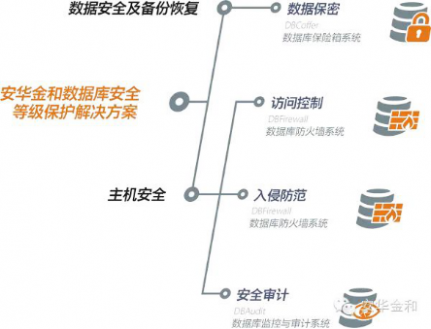

活动同期,安华金和作为中关村信息安全测评联盟的重要成员单位,在“国家信息安全等级保护专区”,通过对数据库安全威胁的分析,结合《信息系统安全等级保护基本要求》中对数据库安全防护的基本要求,进行整体设计与规划,形成数据库整体安全防护体系,推出数据库安全等级保护解决方案。

29日上午,公安部一行领导、国家网络安全信息产业联盟陈兴跃秘书长,特来到安华金和所在专区指导工作。陈秘书长从信息安全产业良性发展的高度,针对安全的自主与可控提出观点建议。

8年专注数据库安全,安华金和从对核心数据进行根本性防御视角,不断延伸和演进产品技术,目前全面覆盖了基于数据库安全建设的漏洞扫描产品、数据库防火墙产品、数据库加密产品、数据库脱敏产品、数据库监控与审计产品,并结合云计算的发展应用,提升产品自身的SaaS能力,满足更多用户的业务需求,真正为用户实现让数据使用更安全的使命。

IT新闻微信公众平台

第一时间获取新鲜资讯

使用手机扫描左方二维码

三 : 卡巴斯基携企业安全新品亮相首都网络安全日

【61阅读IT新闻频道】以“网络安全同担,网络生活共享”为主题的第三届4.29“首都网络安全日”活动于2016年4月28日至30日在北京展览馆举行。此次活动在公安部、工业与信息化部的支持下,经北京市政府批准并由北京公安局主办,北京网络行业协会承办,中国电子国际展览广告有限责任公司协办。作为全球知名的IT安全供应商,卡巴斯基实验室受邀参加了此次活动,并通过现场演示、视频播放、宣传册发放以及海报展出等多种形式向广大公众与企业普及网络安全知识,以此提升他们的防范意识,远离网络威胁及各类网络诈骗。

除了以往展出的企业级与个人版端点安全解决方案之外,卡巴斯基实验室携众多新品亮相本次“首都网络安全日”,包括卡巴斯基工业网络安全解决方案、卡巴斯基网络安全解决方案 – 存储安全以及卡巴斯基专家服务,全面助力大型企业实现信息安全。

与传统的企业IT网络不同,工业控制系统需要确保其技术流程的连续性和稳定性,否则将会使关键设施的运行暴露于危险之中。卡巴斯基工业网络安全解决方案专为关键基础设施和工业设施的所有特殊安全需求而打造,集卡巴斯基实验室业界领先的技术、专业服务和安全情报于一体,能够为工控系统网络中易于遭受攻击的环节,如ICS/SCADA服务器、HMI(触摸式控制面板)、工作站和PLC等提供全面的安全保护,同时确保技术流程的连续性和稳定性。

此外,在安全形势日益严峻的今天,恶意软件利用网络的互通性便可在企业或组织内大肆传播。一旦企业在不知情的情况下将受感染文件存储至企业存储空间,将会危及企业网络中的所有节点。为此,卡巴斯基实验室推出一款高品质解决方案——卡巴斯基网络安全解决方案 - 存储安全,为存储在EMC™ Isilon™、Celerra™和VNX™、NetApp®、Dell™、Hitachi家庭网络附加存储器、IBM® System Storage® N系列和Oracle® ZFS存储设备系统中的敏感企业数据与文件提供强大和可扩展的“不间断”保护,同时还具有超强的容错性。不仅能够应对当今的安全问题,还能够预知和解决未来的安全问题。

卡巴斯基实验室的报告显示,2015年企业网络被攻击次数持续上升,58%公司今年至少被一个恶意软件攻击过,和2014年相比,同比增长55%。针对这一情况,卡巴斯基实验室面向大中型企业推出了安全专家服务,可快速准确地解决企业面临的各种安全问题,为企业提供专业安全知识培训,提高员工安全意识。此外,这项服务还能够对企业现有网络状态进行安全风险评估,找出安全隐患,预先防范已知、未知和高级的网络威胁。该服务团队由40名全球顶尖IT技术专家组成,将从多个方面切实保障企业网络安全。

在谈及此次活动的意义时,卡巴斯基实验室大中华区总经理郑启良先生表示:“越来越多的事实表明,无论个人还是企业均可能沦为网络犯罪的攻击目标。因此,了解最新安全趋势,提升IT安全意识,采取正确的应对措施对于广大公众与企业而言均非常必要。毫无疑问,此次4.29“首都网络安全日”活动的举办能够让公众亲身感受网络安全在数字生活中的重要性,增进企业对于创新安全技术的了解。卡巴斯基实验室此次参会也将为公众和企业提供有关网络安全的专业见解与建议。”

IT新闻微信公众平台

第一时间获取新鲜资讯

使用手机扫描左方二维码

四 : 429网络安全日:知道创宇一季度网站安全报告

【61阅读IT新闻频道】第一章 网站被黑攻击统计

1、 全球网站被黑统计

2、 全球网站漏洞比例与分布

3、 我国网站遭受攻击类型分布

第二章 云安全态势统计

1、 云安全攻击手段统计

2、 云安全地域压力统计

3、 云安全行业压力统计

4、 云安全攻击来源统计

5、 云安全流量清洗统计

第三章 恶意网址统计

1、钓鱼欺诈类恶意网址统计

2、色情类恶意网址统计

3、博彩类恶意网址统计

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

2、Seebug第一季度五大安全漏洞

第一章 网站被黑攻击统计

1、 全球网站被黑统计

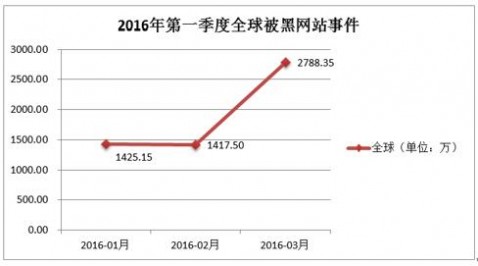

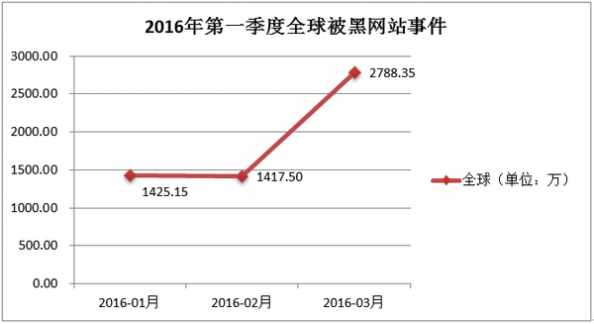

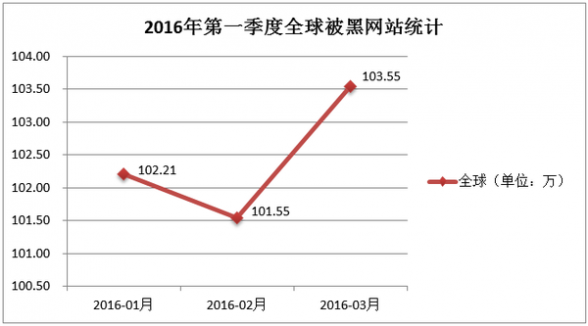

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

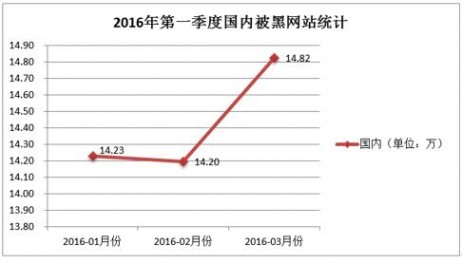

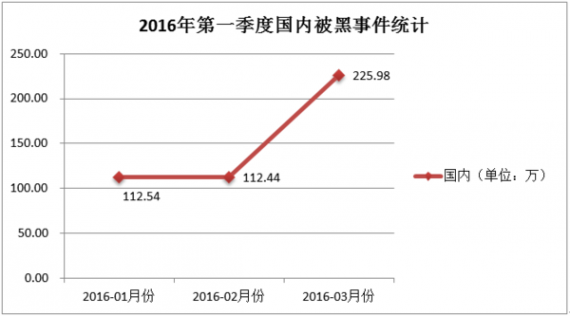

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

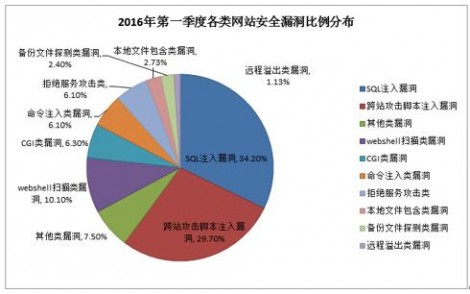

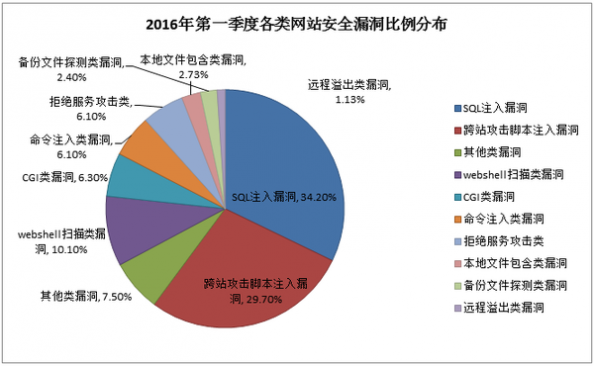

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度 SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

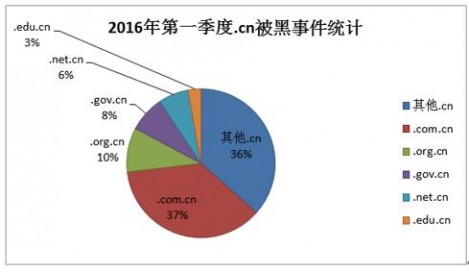

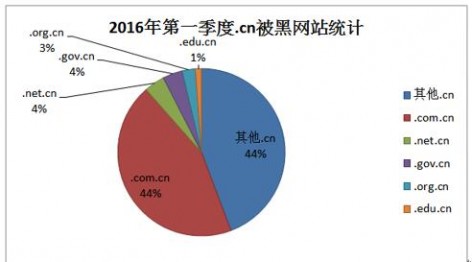

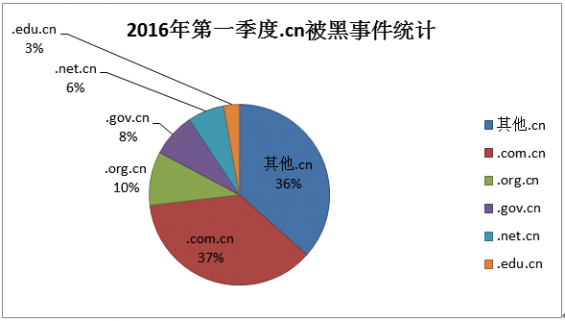

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章、 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

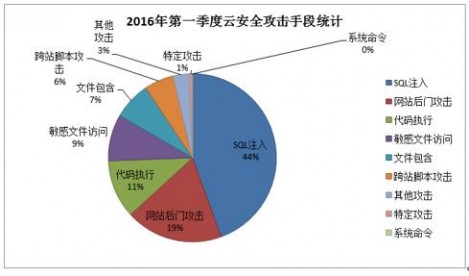

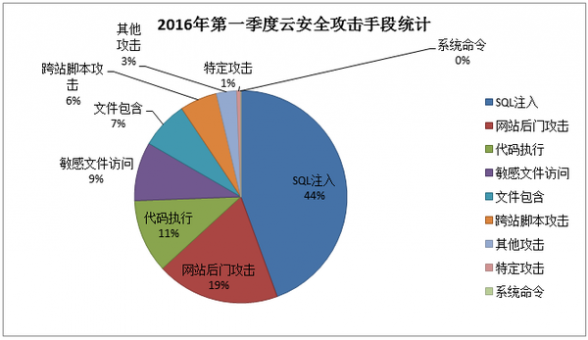

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

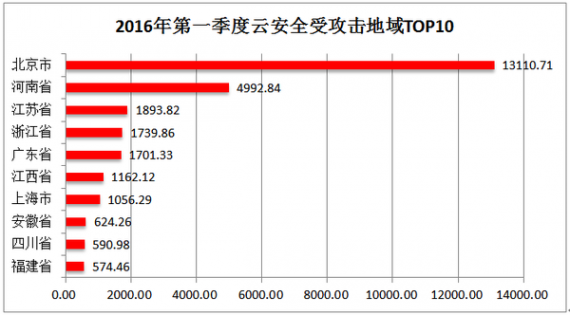

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

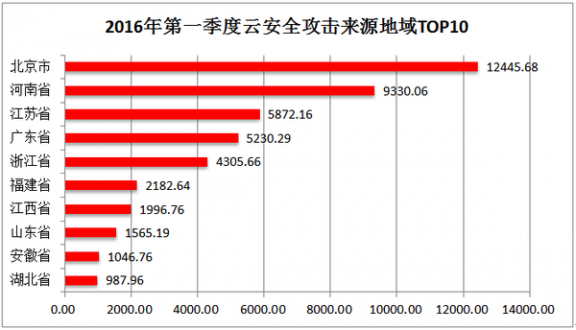

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

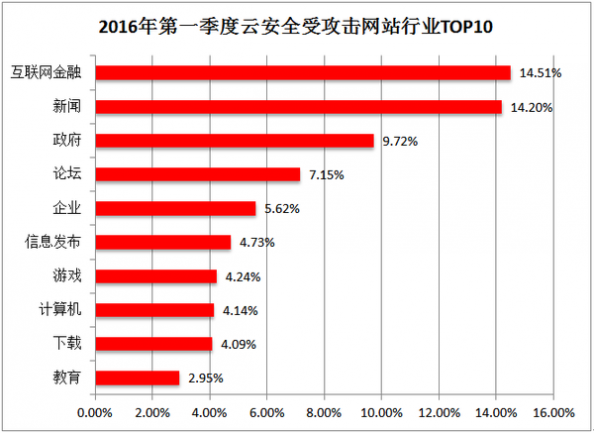

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

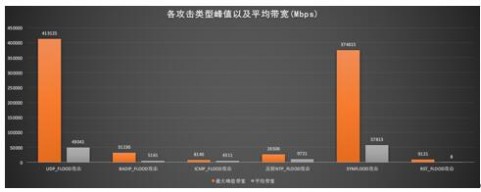

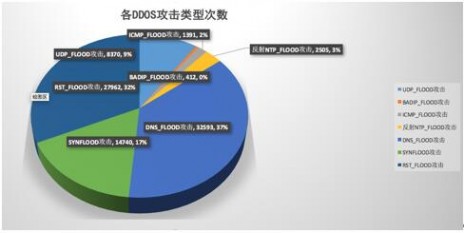

在各类型恶意攻击中,UDP FLOOD、SYN FLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYN FLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

一、 钓鱼欺诈类恶意网址统计

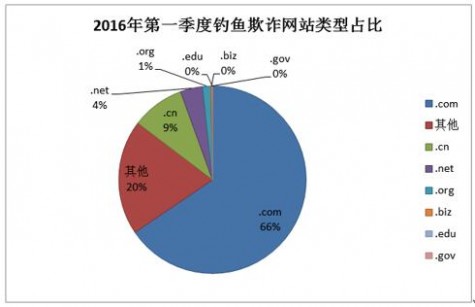

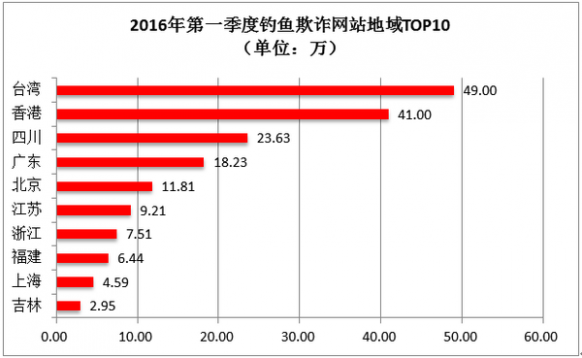

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

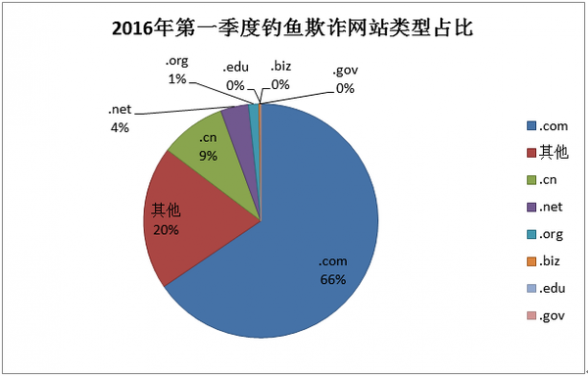

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

二、 色情类恶意网址统计

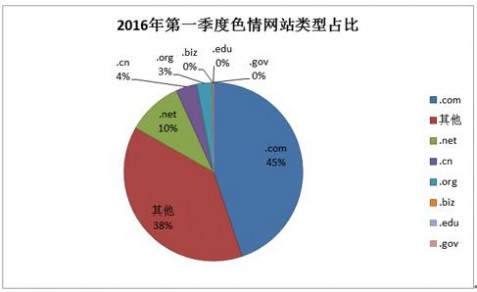

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

三、 博彩类恶意网址统计

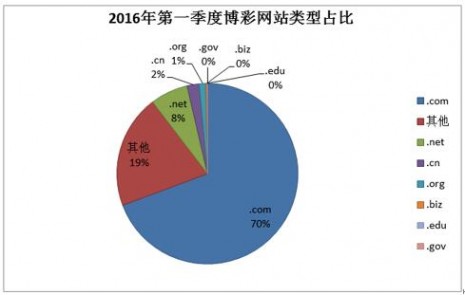

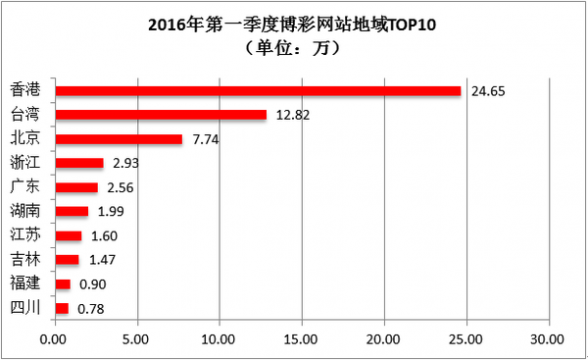

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)、FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:

北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:

漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)、Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介:

Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:

ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)、MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:

国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果:

从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)、Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介:

Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)、Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:

国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:

从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。

五 : 429网络安全日:知道创宇发布一季度网站安全报告

A5创业项目春季招商 好项目招代理无忧

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

第一章 网站被黑攻击统计

1、 全球网站被黑统计

2、 全球网站漏洞比例与分布

3、 我国网站遭受攻击类型分布

第二章 云安全态势统计

1、 云安全攻击手段统计

2、 云安全地域压力统计

3、 云安全行业压力统计

4、 云安全攻击来源统计

5、 云安全流量清洗统计

第三章 恶意网址统计

1、钓鱼欺诈类恶意网址统计

2、色情类恶意网址统计

3、博彩类恶意网址统计

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

2、Seebug第一季度五大安全漏洞

第一章 网站被黑攻击统计

1、 全球网站被黑统计

2016年第一季度,知道创宇共检测到全球网站被黑事件5630.99万次,其中1、2月趋于平缓,进入3月份有明显增涨,统计数据高达2788.35万次,全球受攻击压力成倍增长。这些被黑事件则分布于307.30万个被黑网站内。

我国范围,知道创宇第一季共检测到被黑事件达450.97万次,这些被黑事件分布在43.25万个被黑网站内,表明我国整体约有10%的网站在第一季度有过被黑记录。同样,3月份以来被黑事件成倍增长,防御压力开始逐渐增大。

2、 全球网站漏洞比例与分布

知道创宇对全球近20类共860万个常见网站进行安全检测显示,2016年一季度SQL注入漏洞(34.20%)和跨站攻击脚本注入漏洞(29.7%)和为占比较高的网站安全漏洞,二者之和超过检测漏洞总和的一半,相比去年同期数据,两大最为常见网站漏洞占比均有所提升。

3、 我国网站遭受攻击指向分布

2016年第一季度总计共检测到1195.4万次.cn被黑事件,其中.com.cn相比过去整年受到了更多的黑客光顾,这表明商业机构将迎来更大的防御压力。此消彼长,第一季度.cn呈现下降趋势,但两者总体仍然达到4/5的占比。

而上述被黑事件则发生在57.7万个被黑网站上,对应比例未发现较大变化(注.此处的部分.cn网站服务器位于境外)。

第二章、 知道创宇云安全平台态势统计

1、 云安全攻击手段统计

知道创宇云安全平台统计数据显示,2016年第一季度所防护86.7万网站总计遭受到了30916.9万次各类攻击,其中利用SQL注入方法最为常见,其次是网站后门攻击,代码执行攻击,文件包含攻击,跨站脚本攻击等。

2、 云安全地域压力统计

2016年第一季度,知道创宇云安全平台受攻击地域压力显示,32%的攻击行为仍瞄向首都北京,一方面北京是政治、经济、文化中心,另外3月份“两会”前后防御压力增涨明显;略显意外的是第二目标则由广东变成了河南,另外经济发展极为强势的华东各省受攻击频次占比仍然较大。

3、 云安全攻击来源统计

在知道创宇云安全平台所遭受到的30916.9万次各类攻击中,其中有约80%的攻击IP来自于我国境内,按地区排名同样是北京排在首位,其它是河南、江苏、广东等省。

4、 云安全行业压力统计

知道创宇云安全对旗下所防御86.7万网站统计得出,互联网金融类、新闻类、以及政府类网站遭受攻击压力持续不减,仍然占据前三,分别为整体占比的14.51%、14.2%、9.72%。值得注意的是,其中互联网金融行业首次赶超新闻行业成为主要受攻击群体。

5、 安全云流量清洗统计

2016年第一季度,知道创宇云安全平台全国高防机房共防护清洗934172GB恶意攻击流量,其中农历年年底恶意攻击流量达到高点,春节期间则有明显下落,进入3月份恶意攻击流量再次攀升。

在各类型恶意攻击中,UDP FLOOD、SYNFLOOD攻击方式占据绝大多数,云安全平台于第一季度分别抵御过403Gbps峰值UDP FLOOD攻击,及365Gbps峰值SYNFLOOD攻击。

进一步调取云安全平台数据显示,第一季度某一时间点,还出现过大规模DNS FLOOD攻击,每秒查询量近2亿,伴随流量攻击峰值达到246Gbps,攻击对象为某电商网站。

第三章 恶意网址统计

一、 钓鱼欺诈类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计1843702个钓鱼欺诈类网址,其中台湾地区同比持续增涨,香港地区仍紧随其后,大陆各省增量则有放缓趋势。

数据分析显示,诈骗分子更喜欢选择.com类网站实施欺诈,该域名后缀选择比例有较大幅度增涨。

二、 色情类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计587020个色情类网站,总量数据显然,香港、台湾地区仍然排名前列,增涨幅度基本与去年同期持平。

在这些色情网站中,.com、.net网站占比仍然超过50%,基本变化不大,.cn网站则有小幅增涨。

三、 博彩类恶意网址统计

2016年第一季度,安全联盟共新增收录我国大陆及港、澳、台地区共计661776个博彩类网站,其中香港、台湾地区仍然排名前列,相比去年同期有一定增涨。

在这些博彩网站中,.com、.net仍然占据绝大多数,变化幅度基本与去年同期持平。

第四章 安全漏洞播报

1、知道创宇漏洞社区能力

知道创宇漏洞社区由追求干货有趣的黑客大会KCon、极具生命力的权威漏洞平台Seebug、网络空间搜索引擎ZoomEye三者组成,简称KSZ。知道创宇基于漏洞社区可提供鲜活及时的漏洞情报速递服务。

知道创宇404技术团队时刻跟进国际最新漏洞,并且拥有自主的漏洞挖掘能力,同时基于Seebug漏洞社区的运营,无数白帽子也在积极的参与漏洞提交,利用这样大范围覆盖的漏洞获取,以及基于网络空间搜索引擎ZoomEye的全网感知准确定位漏洞影响面积的能力,可为企业、团体提供国际领先的优质安全漏洞情报服务。

漏洞情报服务,包含了速递服务和靶标服务,为用户提供漏洞态势感知能力,包括漏洞状况和受漏洞影响的网站或服务器分布状况。速递服务讲究的是迅速与准确,第一时间窗口内掌握漏洞的态势;漏洞靶标服务更侧重于漏洞的深度发掘,与安全人员的能力培养。

2、Seebug第一季度五大安全漏洞

(1)、FortiGate OS(飞塔系统) 4.0-5.0.7 SSH 后门

漏洞地址:https://www.seebug.org/vuldb/ssvid-90378

在线检测:https://www.seebug.org/monster/?vul_id=90378

漏洞简介:

北京时间 2016 年 1 月 12 日凌晨四点钟,国外安全研究员在 twitter 上爆料 FortiGate 防火墙存在一个后门,攻击者可以通过这个后门直接获取防火墙控制权限。

这一后门被爆广泛存在于FortiGate 防火墙FortiOS 4.0-5.0.7系统之中,FortiGate于2005年推出FortiOS 3.0,2009年推出FortiOS 4.0,这也几乎代表着所有FortiGate 防火墙都存有这一后门。

ZoomEye 探测结果:

漏洞一经爆出,知道创宇漏洞情报团队第一时间利用ZoomEye 网络空间搜索引擎测绘了全球FortiGate 防火墙分布情况,发现全球有约 6.5 万个 FortiGate 防火墙,其中使用该品牌防火墙最多的国家分别为美国(13633)、印度(7833)、中国(3957)、日本(2937)、韩国(2790)。

(2)、Rails Dynamic Render 远程命令执行漏洞(CVE-2016-0752)

漏洞地址:https://www.seebug.org/vuldb/ssvid-90633

漏洞简介:

Ruby On Rails 渲染组件在动态寻找模板时未限制搜索路径,导致特定应用情景下用户能够直接控制渲染的模板文件路径,进一步导致系统信息泄露,更加可怕的是配合特定模版内容可直接执行系统命令。

ZoomEye 探测结果:

ZoomEye 网络空间搜索引擎显示,全球大约有12万个使用了Rails的站点可能受到该漏洞的影响。

(3)、MVPower CCTV Cameras 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90754

漏洞简介:

国外网站 PenTestPartners 于2016年2月10日在其博客上公开了一篇关于如何攻陷摄像头设备的文章,里面以MVPower的一款设备作为例子,公开了其设备中存在的“默认的Web管理接口登录账号”,“Web管理接口登录绕过”,“内置未授权访问Shell”和一个潜在的“恶意隐私数据收集”问题。

ZoomEye 探测结果:

从ZoomEye 网络空间搜索引擎上搜索设备指纹“JAWS/1.0”,从搜索的结果来看,约存在7000个潜在受影响目标。

(4)、Apache Jetspeed CVE-2016-0710 & CVE-2016-0709 漏洞

漏洞地址:https://www.seebug.org/vuldb/ssvid-90922

https://www.seebug.org/vuldb/ssvid-90920

漏洞简介:

Apache Jetspeed 连爆两个漏洞,目录穿越漏洞、用户管理 REST API 未授权访问漏洞,分别为CVE-2016-0709、CVE-2016-0710。

CVE-2016-0710 涉及用户管理 REST API 未授权访问,攻击者可以通过调用 REST API 来管理系统用户,包括创建、编辑、删除、提升权限等操作。

CVE-2016-0709 涉及 Jetspeed 后台 Portal Site Manger 在处理 imp ort ZIP 文件时目录穿越的漏洞,攻击者在拥有管理员权限账号的情况下,通过该漏洞可以上传任意文件导致 Getshell,最终导致远程命令执行。

(5)、Jenkins 低权限用户 API 服务调用 可致远程命令执行

漏洞地址:https://www.seebug.org/vuldb/ssvid-90813

漏洞简介:

国外网站 Contrast Security 于2016年2月24日在公开了Jenkins修复的一个可通过低权限用户调用 API 服务致使的命令执行漏洞详情。通过低权限用户构造一个恶意的 XML 文档发送至服务端接口,使服务端解析时调用 API 执行外部命令。

ZoomEye 探测结果:

从ZoomEye 网络空间搜索引擎上搜索设备指纹“Jenkins”,从搜索的结果来看,约存在20000个潜在受到影响的目标。

注.以上报告数据来自于知道创宇监控预警中心、知道创宇云安全在线交易SaaS防御平台、安全联盟、知道创宇漏洞社区。

本文标题:429首都网络安全日-429网络安全日开启 百度安全技术提升安全感61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1